Инструкция: настраиваем и запускаем собственный VPN-сервер

Нам подойдет Algo VPN — набор скриптов, которые позволят нам настроить VPN в облаке за очень короткое время, даже если вы не очень разбираетесь в программировании.

Я создал VPN-сервер на DigitalOcean, это сервер Scaleway в связке с Amazon Web Services. Через пару минут после этого я уже смог подключиться ко всем этим VPN-сетям с моего Mac и iPhone.

Algo VPN автоматизирует процесс установки VPN, поэтому вам не нужно устанавливать соединение SSH с сервером и запускать сложные командные строки.

Для начала, вы должны подписаться на облачного провайдера (в данном случае это DigitalOcean) и запустить мастер настройки Algo VPN на вашем терминале. Я подробно опишу процесс установки позже, однако он может измениться после публикации этого поста. Все объявления можете найти в официальном репозитории GitHub.

В DigitalOcean нам не нужно создавать и настраивать собственный сервер. Algo VPN позаботится об этом для нас, так как он использует API DigitalOcean для создания сервера и установки всего необходимого для VPN.

В конце установки вы получите несколько файлов на локальном жестком диске. Например, в macOS двойной щелчок на профиле конфигурации добавит VPN-сервер к вашим сетевым настройкам и подключит вас к вашему VPN-серверу. Вам не нужно устанавливать VPN-клиент, он работает изначально на macOS и iOS.

3. Установите зависимости с командной строкой на этой странице.

Откройте терминал. Интерпретатор python, который вы используете для развертывания Algo, должен быть второй версии. в директорию (где вы разархивировали Algo), далее:

Для macOS:

Для Linux (deb-based):

Более подробная информация для каждой ОС содержится в официальной документации.

4. Установите остальные зависимости Algo для вашей операционной системы.

Используя то же окно терминала, что и на предыдущем шаге, выполните команду ниже:

В macOS вам может быть предложено установить , установите его, если это так.

6. Начинайте развертывание.

Вернитесь к своему терминалу. В директории Algo запустите и следуйте инструкциям. Существует несколько дополнительных функций. Эти дополнительные функции более подробно описаны в (на GitHub).

На этом все! Подробную инструкцию вы сможете найти в официальном репозитории GitHub.

Зачем делать свой VPN-сервер

Прежде чем заниматься созданием и настройкой сервера, давайте разберёмся, зачем он вообще нужен. Не проще ли подключиться к одному из множества уже готовых сервисов? На самом деле у собственного сервера есть ряд преимуществ:

- стабильная скорость;

- отсутствие IP-соседей;

- полноценный контроль над безопасностью, шифрованием, скоростью и другими атрибутами;

- аренда сервера дешевле покупки подписки в уже готовых VPN-сервисах.

Есть и минусы:

- придётся разобраться с настройкой, что не всегда под силу новичку;

- нужно регулярно следить за выходом патчей безопасности, если конфиденциальность данных для вас стоит во главе угла;

- определённую сумму выкладывать всё-таки придётся (на аренду VPS), если вы планируете настроить более-менее безопасное подключение. В среднем сейчас можно найти сервер с приличной скоростью за 3–5 долларов в месяц, но существуют и более дорогостоящие тарифы, которые предлагают повышенный уровень безопасности и/или скорости.

Установка роли VPN на Server 2012

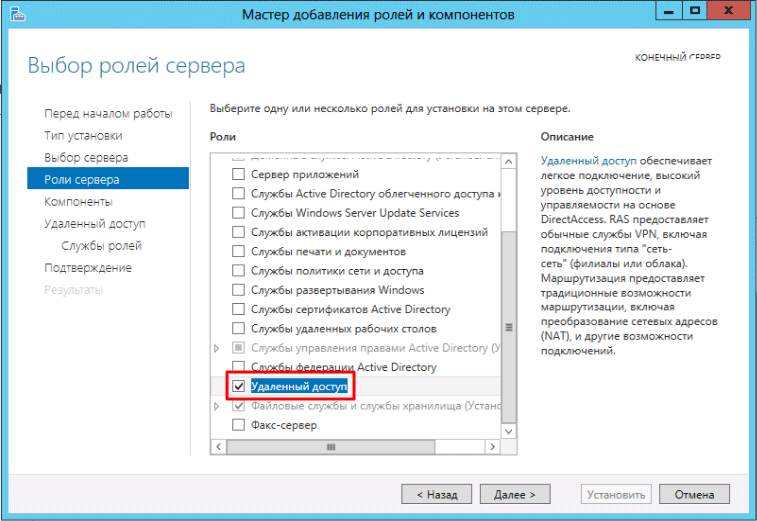

Откройте «Диспетчер серверов» и в открывшимся окне запустите оснастку «Добавить роли и компоненты»

Затем оставляем все по умолчанию и останавливаемся на вкладке «Роли сервера» ставим галочку напротив надписи: «Удаленный доступ» у вас откроется окно, в котором в котором необходимо кликнуть «Добавить компоненты» ну и для продолжения жмем «Далее»

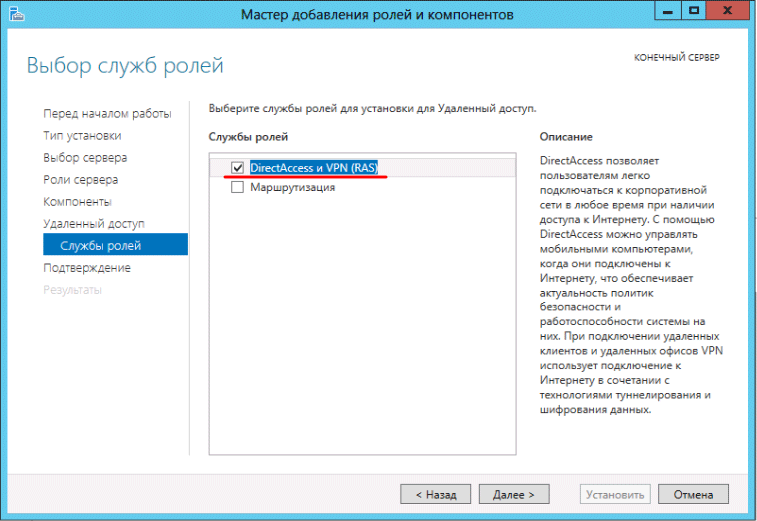

Останавливаемся на вкладке «Службы ролей» и убедившись, что выбрана роль «DirectAccess и VPN (RAS)» нажимаем «Далее»

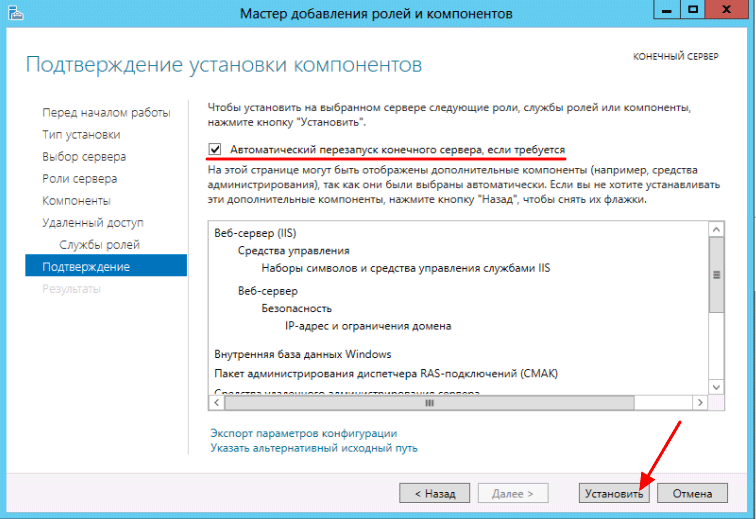

Во вкладке «Подтверждение» ставим птичку напротив надписи: «Автоматический перезапуск конечного сервера, если требуется» и нажимаем «Установить»

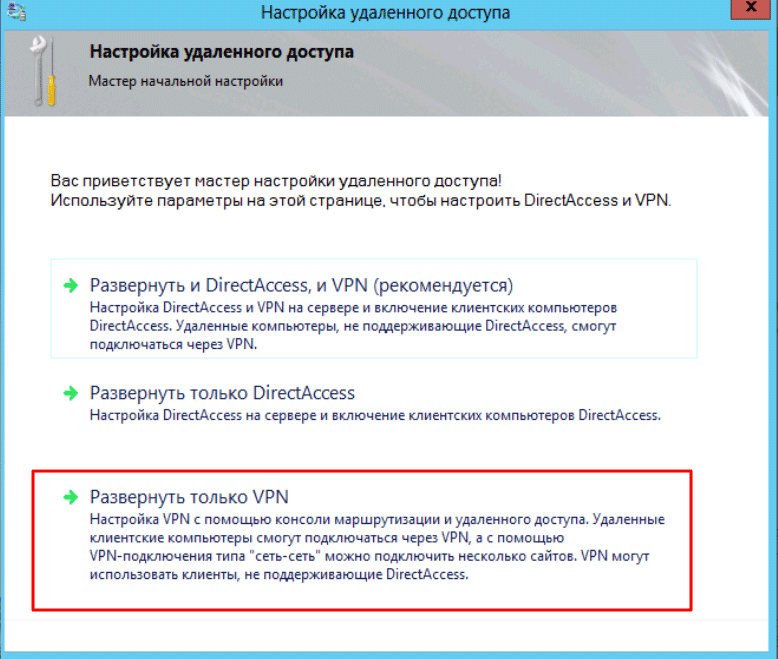

После того как установка роли удаленного доступа завершена, нам потребуется провести начальную настройку, для того что бы это сделать кликните по надписи: «Запуск мастера начальной настройки»

У вас сразу должен открыться мастер начальной настройки удаленного доступа, в нем потребуется выбрать 3-й пункт с названием: «Развернуть только VPN»

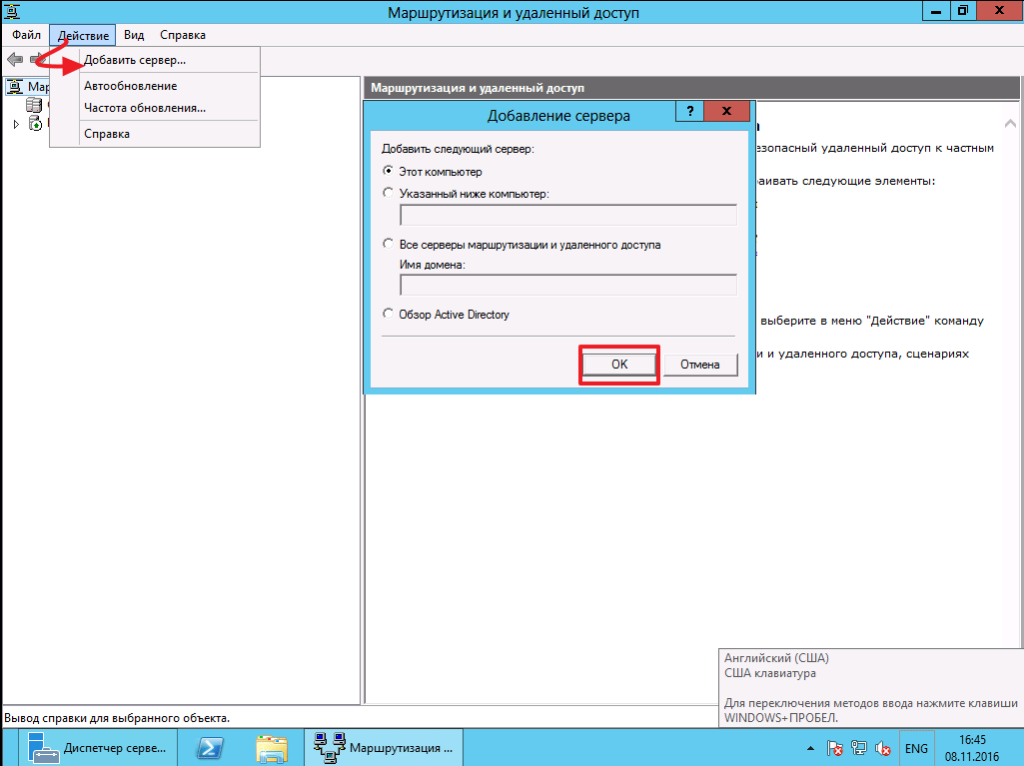

После выполнения вышеуказанных настроек добавьте текущий сервер нажав в верхнем меню «Действие» затем «Добавить сервер» после чего «Ок»

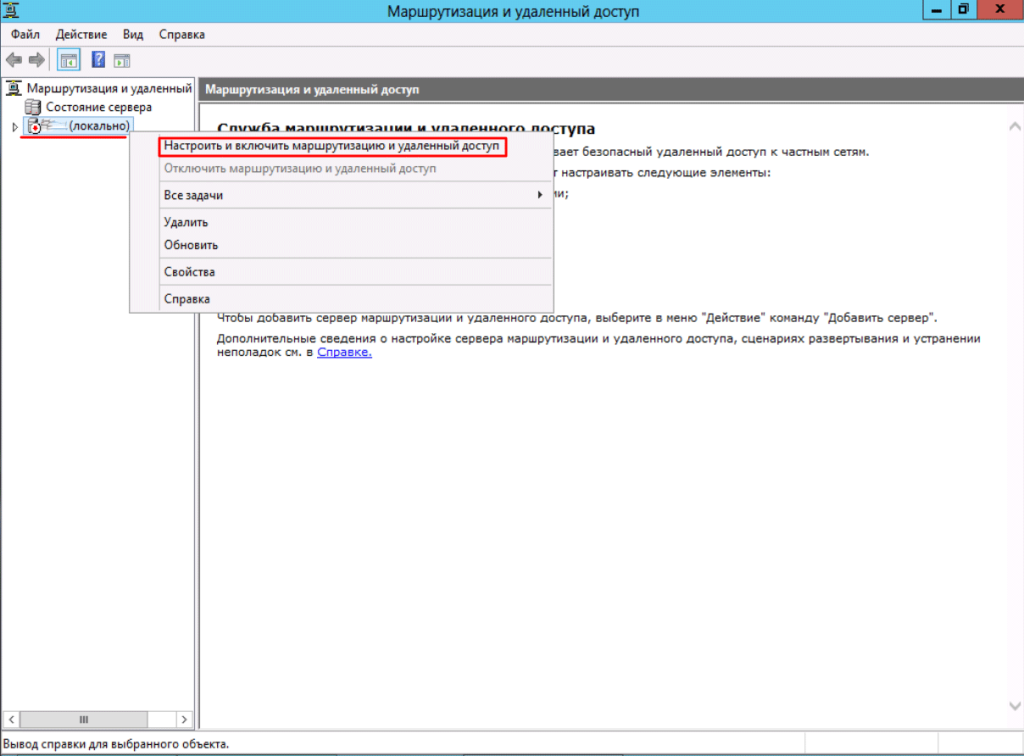

Далее жмите правой кнопкой мыши по серверу, на котором будет сконфигурирована роль VPN и выберите пункт «Настроить и включить маршрутизацию и удаленный доступ»

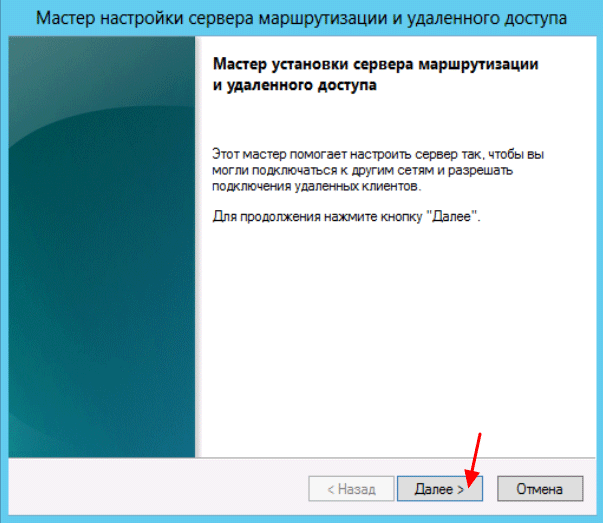

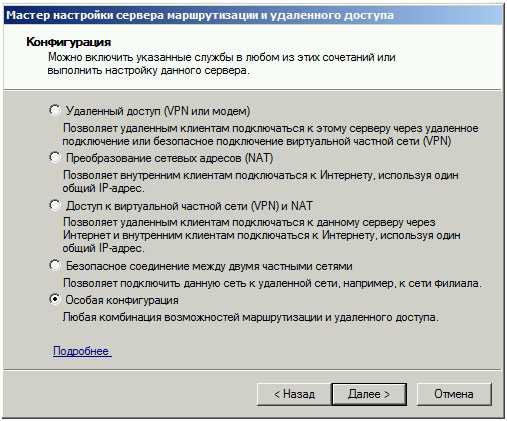

В мастере установки для продолжения конфигурации нажмите «Далее»

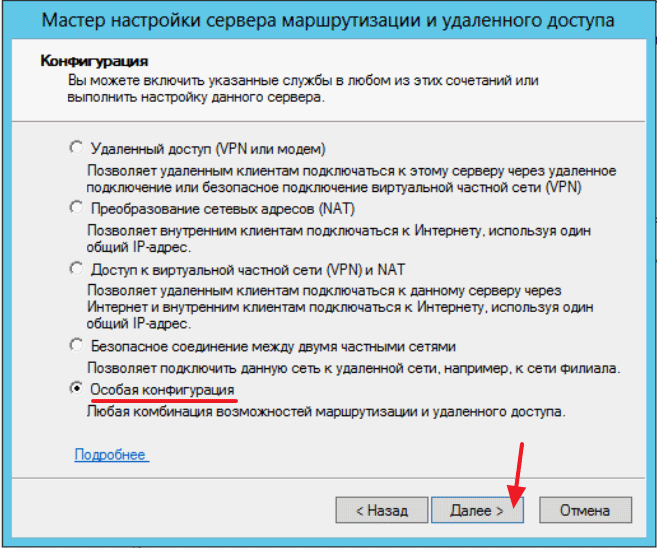

Затем выберете пункт «Особая конфигурация» и снова «Далее»

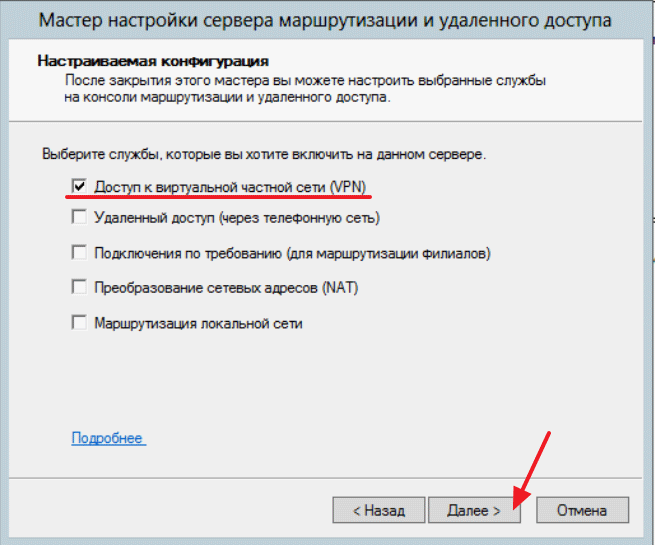

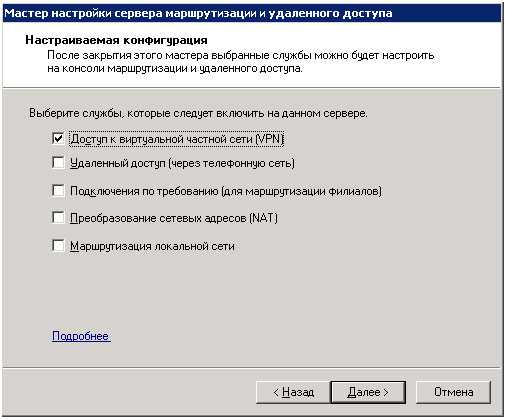

В появившимся окне выбираем службу под названием: «Доступ к виртуальной частной сети (VPN)» ну и соответственно «Далее»

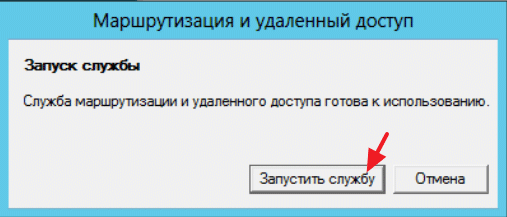

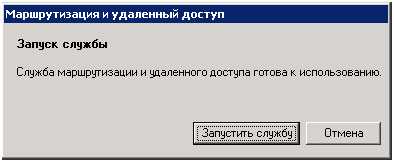

После чего мастер потребует от вас запуск службы поэтому жмем «Запустить службу»

Примечание: если у вас не открыты порты в брандмауэре, то перед запуском службы у вас всплывет окно с примечанием – игнорируйте его, так как добавлять порты мы будем чуть позже…

Как вы можете заметить мы почти сконфигурировали наш VPN сервер, дальнейшая настройка будет заключаться в том, чтобы задать статистический пул адресов для пользователей удаленного рабочего стола.

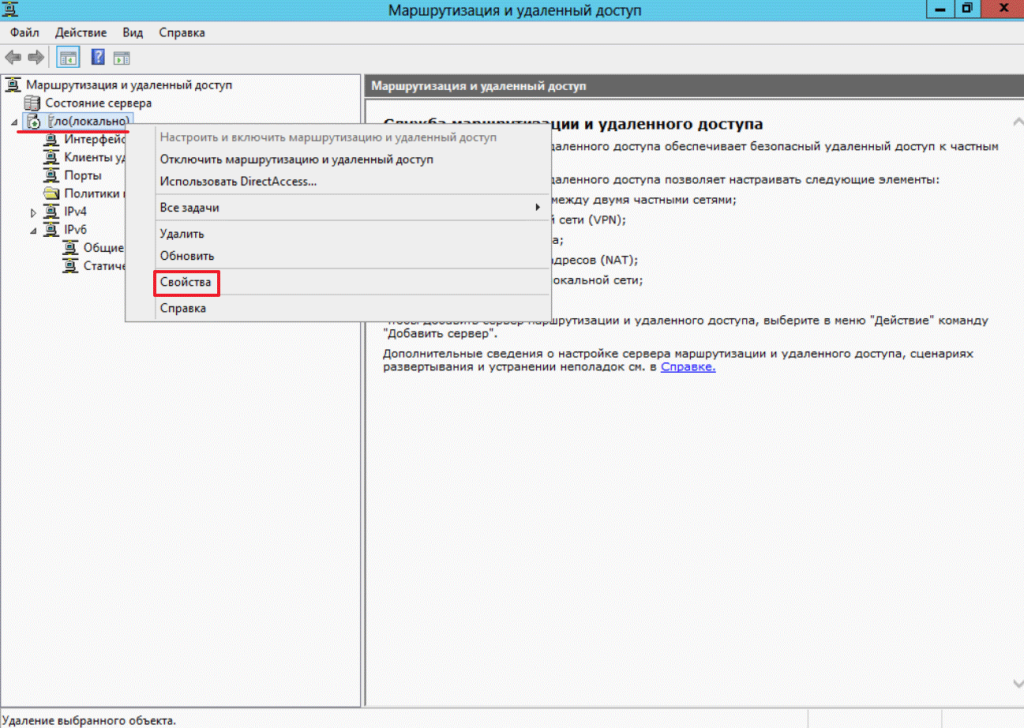

Кликните правой кнопкой мыши по серверу VPN и зайдите в его «Свойства»

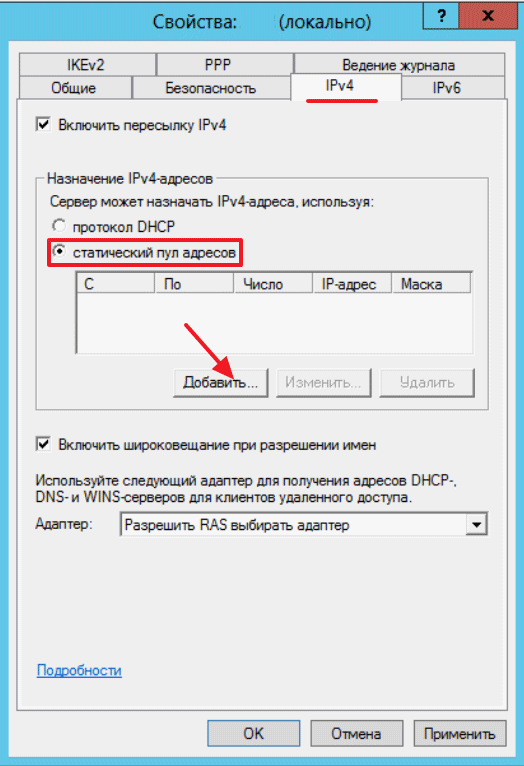

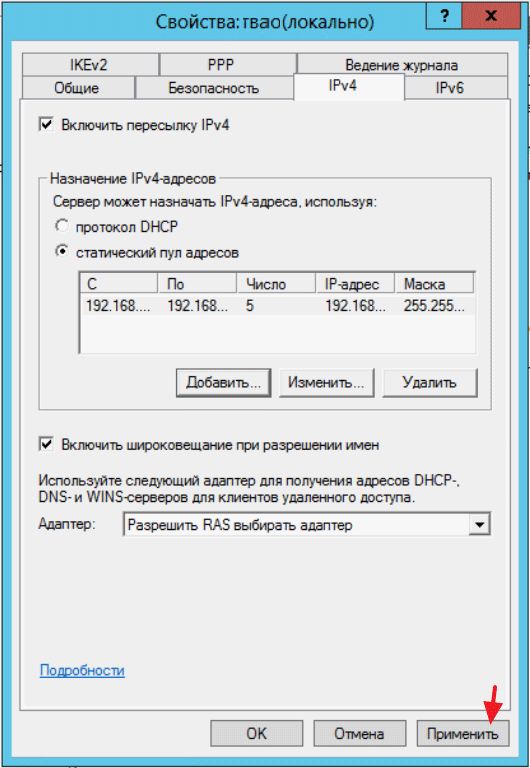

Затем перейдите во вкладку «iPv4» выбираем «Статистический пул адресов» ну и задаем параметры кнопкой «Добавить»

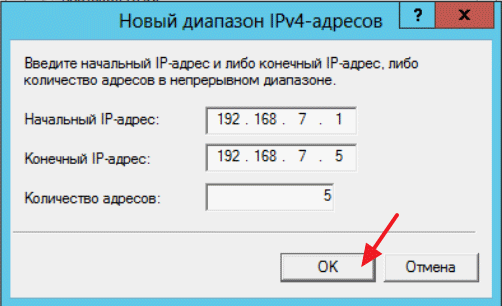

Вбиваем диапазон адресов для пула, в качестве примера я указал эти настройки, вы можете задать любые, после того как вы ввели данные нажмите «Ок»

Сохраняем текущую конфигурацию настроек кнопкой «Применить»

На данном этапе мы сконфигурировали роль удаленного доступа VPN теперь как я писал выше необходимо открыть порты в брандмауэре

Возможные ошибки и пути решения проблем

400 Bad Request

- Отключить брандмауэр или другую программу, которая влияет на безопасность и действия в сети.

- Обновить версию используемого браузера или использовать другой.

- Удалить все то, что браузер записывает на диск: настройки, сертификаты, сохраненные файлы и прочее.

611, 612

- Перезагрузить компьютер и проверить, работает ли локальная сеть. Если это не решит проблему, то позвонить в службу техпомощи.

- Закрыть некоторые программы, чтобы увеличить производительность системы.

629

Проверить настройки брандмауэра. В крайнем случае его можно отключить, но это нежелательно, так как снизится уровень безопасности.

738

- Возможно, логин и пароль были украдены злоумышленниками.

- «Подвисла» сессия. Через несколько минут еще раз попытаться подключиться.

752

- Некорректно настроен локальный фаервол.

- Изменены атрибуты доступа (международный телефонный номер вместо адреса VPN-сервера).

789

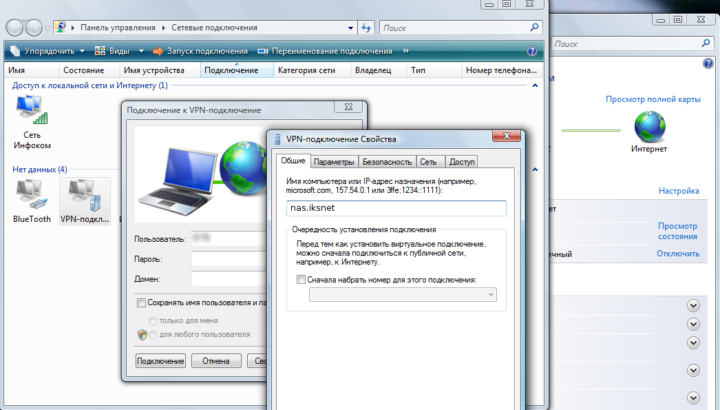

Открыть настройки VPN-подключения, перейти на вкладку «Сеть» и из доступных типов VPN выбрать «Автоматически» или «Туннельный протокол точка-точка (PPTP)». Затем переподключиться.

800

Возможно, повреждён кабель, роутер или маршрутизатор. Если они в порядке, то нужно проверить следующее:

- Свойства LAN-соединения. Возможно, они сбились или были удалены. Нужно открыть свойства VPN-подключения, выбрать «Протокол Интернета версии 4 (TCP/IPv4)» и открыть его свойства. Затем проверить правильность параметров: адрес IP, маска подсети, основной шлюз. Как правило, они указаны в договоре провайдера на подключение Интернета. В качестве альтернативы можно поставить галочку напротив пунктов «Получать IP-адрес автоматически» и «Получать адрес DNS-сервера автоматически».

- Если используется роутер или маршрутизатор, то в поле «Основной шлюз» стоит 192.168.0.1 (192.168.0.1). Подробнее об этом сказано в инструкции роутера. Если точно известно, что у точки доступа основной шлюз 192.168.0.1 или 192.168.1.1, то адреса IP находятся в диапазоне от 192.168.0.100 (192.168.1.100) и выше.

- Конфликт адресов IP (в трее на значке монитора есть жёлтый восклицательный знак). Это значит, что в локальной сети есть компьютер с таким же адресом IP. Если роутера нет, но конфликт есть, значит, используется не тот IP адрес, который указан в договоре с провайдером. В этом случае нужно поменять IP адрес.

- Возможно, проблемы с маской подсети или DNS сервера. Они должны быть указаны в договоре. В тех случаях, когда используется роутер, DNS часто совпадает с основным шлюзом.

- Выключена или сгорела сетевая карта. Чтобы проверить устройство, нужно нажать «Пуск», выбрать инструмент «Выполнить» и ввести в строку mmc devmgmt.msc. В открывшемся окне кликнуть на «Сетевые адаптеры». Если она выключена (перечеркнута), то нужно ее запустить. Если карта не включается, значит, она сгорела или вышла из слота (второй вариант возможен только в том случае, если карта не встроена в материнскую плату). Если карта работает, то отключить ее и запустить снова. В крайнем случае можно удалить сетевую карту из конфигурации и нажать на иконку «Обновить конфигурацию оборудования». Система найдет сетевую карту и установит ее.

- Неправильный адрес сервера VPN. Он должен быть указан в инструкции. Если такой информации нет, то нужно обратиться в техслужбу. Если Интернет работает и без VPN-подключения, то зайти на сайт провайдера и найти адрес VPN-сервера. Он может быть как буквенным (vpn.lan), так и в виде IP-адреса. Чтобы посмотреть адрес VPN-сервера, нужно открыть свойства VPN-подключения.

- На личном счёте нет денег.

Независимо от ошибки, если ее не получается устранить самостоятельно, придётся связываться со службой техподдержки.

Настройка VPN сервера.

Если вы хотите установить и использовать VPN сервер на базе семейства Windows , то необходимо понимать, что клиенские машины Windows XP/7/8/10 данную функцию не поддерживают, вам необходима система виртуализации, либо физический сервер на платформе Windows 2000/2003/2008/2012/2016, но мы рассмотрим данную функцию на Windows Server 2008 R2.

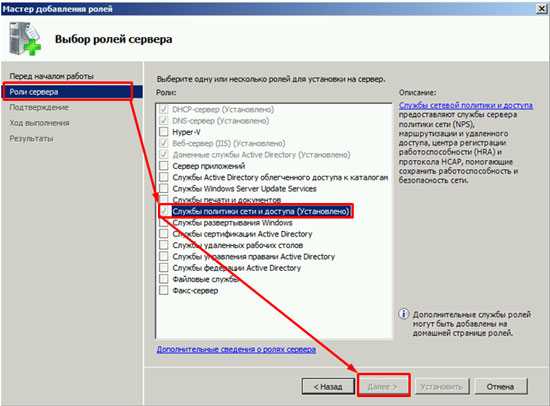

1. Для начала необходимо установить роль сервера «Службы политики сети и доступа» Для этого открываем диспетчер сервера и нажимаем на ссылку «Добавить роль»:

Выбираем роль «Службы политики сети и доступа» и нажимаем далее:

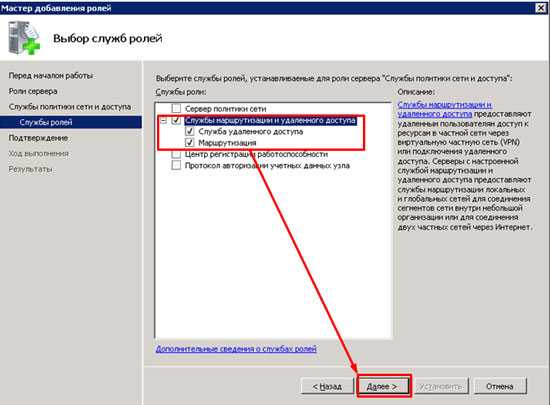

Выбираем «Службы маршрутизации и удаленного доступа» и нажимаем Далее и Установить.

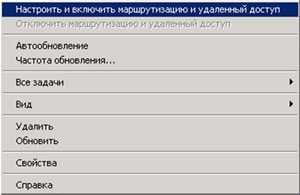

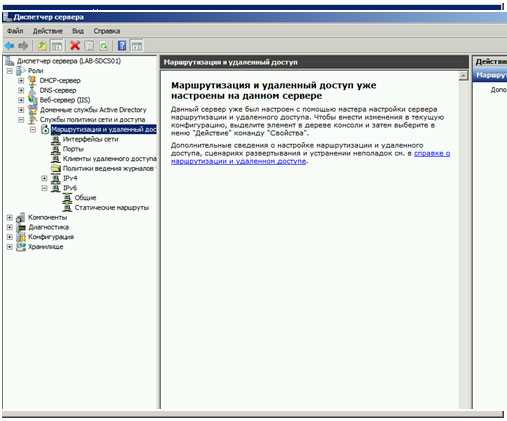

2. После установки роли необходимо настроить ее. Переходим в диспетчер сервера, раскрываем ветку «Роли», выбираем роль «Службы политики сети и доступа», разворачиваем, кликаем правой кнопкой по «Маршрутизация и удаленный доступ» и выбираем «Настроить и включить маршрутизацию и удаленный доступ»

После запуска службы считаем настройку роли законченной. Теперь необходимо разрешить пользователям доступ до сервера и настроить выдачу ip-адресов клиентам.

Порты которые поддерживает VPN. После поднятие службы они открываются в брендмауэре.

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP)

Для SSTP: 443 (TCP).

Протокол L2TP/IpSec является более предпочтительным для построения VPN-сетей, в основном это касается безопасности и более высокой доступности, благодаря тому, что для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP/IpSec VPN-сервера на платформе Windows Server 2008 r2.

Вы же можете попробовать развернуть на протоколах: PPTP, PPOE, SSTP, L2TP/L2TP/IpSec

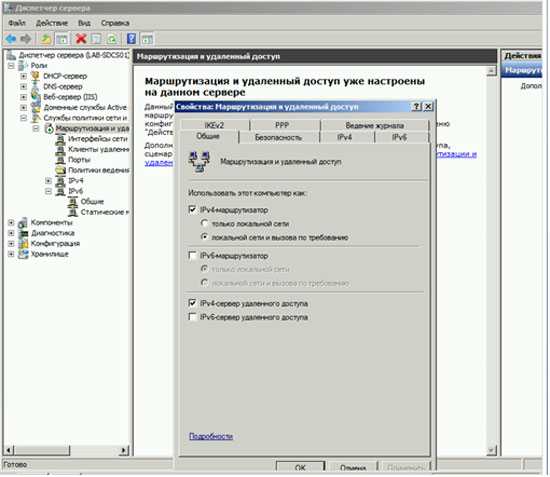

Переходим в Диспетчер сервера: Роли — Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем «Свойства», на вкладке «Общие» ставим галочку в полях IPv4-маршрутизатор, выбираем «локальной сети и вызова по требованию», и IPv4-сервер удаленного доступа:

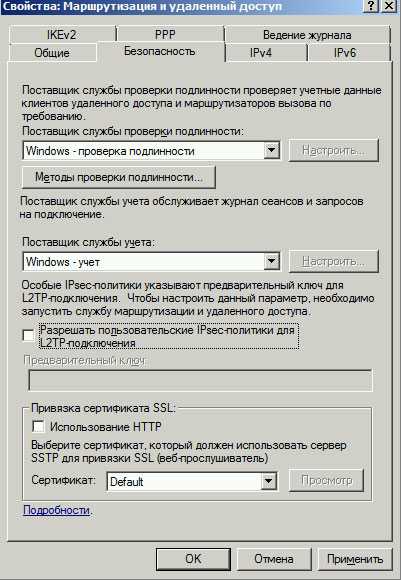

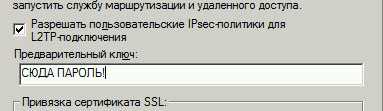

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип, чем сложнее комбинация — тем безопаснее, и еще запомните или запишите эту комбинацию она нам еще понадобиться). Во вкладке «Поставщик службы проверки подлинности» выберите «Windows — проверка подлинности».

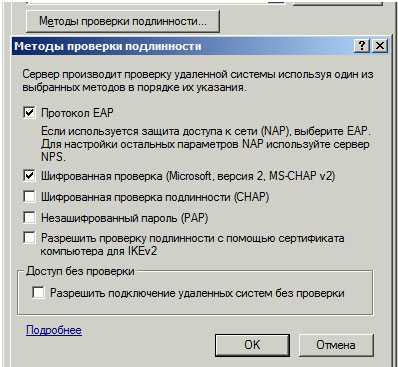

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

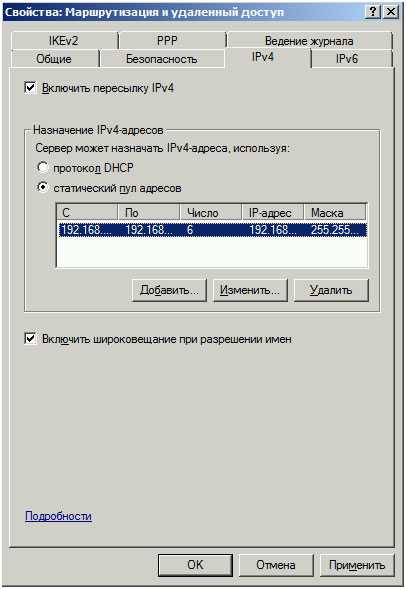

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN, а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте «Разрешить RAS выбирать адаптер»):

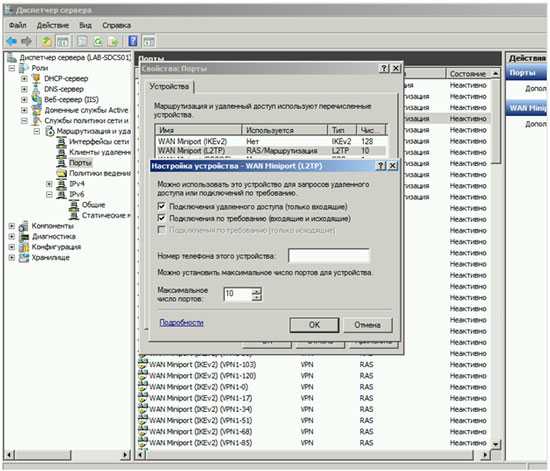

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

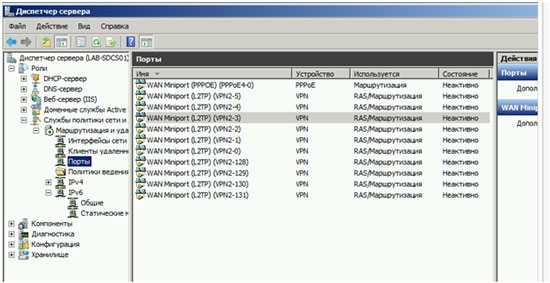

Список портов, которые у нас остались в указанном количестве.

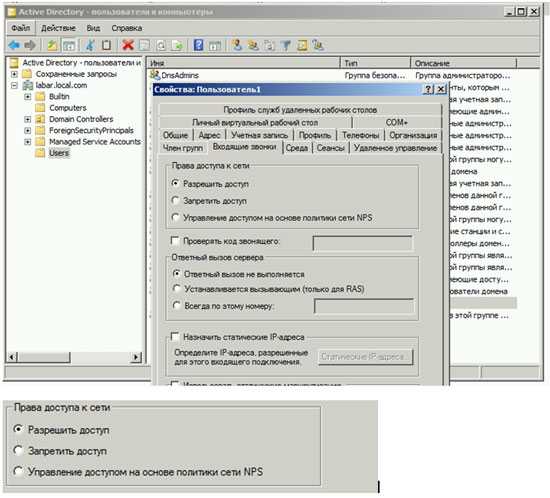

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера Active Directory – пользователи – находим пользователя которому хотим разрешить доступ нажимаем свойства, заходим в закладку входящие звонки

Служба доменных имен (DNS)Domain Name System (DNS)

Требуются как внутренние, так и внешние зоны службы доменных имен (DNS), что предполагает, что внутренняя зона является делегированным поддоменом внешней зоны (например, corp.contoso.com и contoso.com).Both internal and external Domain Name System (DNS) zones are required, which assumes that the internal zone is a delegated subdomain of the external zone (for example, corp.contoso.com and contoso.com).

См. Дополнительные сведения о службе доменных имен (DNS) или основном сетевом руководству.Learn more about Domain Name System (DNS) or Core Network Guide.

Примечание

Также возможны и другие схемы DNS, такие как DNS с разделением на несколько узлов (с использованием одного и того же доменного имени внутри отдельных зон DNS) или несвязанные внутренние и внешние домены (например, contoso. local и contoso.com).Other DNS designs, such as split-brain DNS (using the same domain name internally and externally in separate DNS zones) or unrelated internal and external domains (e.g., contoso.local and contoso.com) are also possible. Дополнительные сведения о развертывании DNS с разделением-мозгом см. в статье Использование политики DNS для раздельного развертывания DNS.For more information about deploying split-brain DNS, see Use DNS Policy for Split-Brain DNS Deployment.

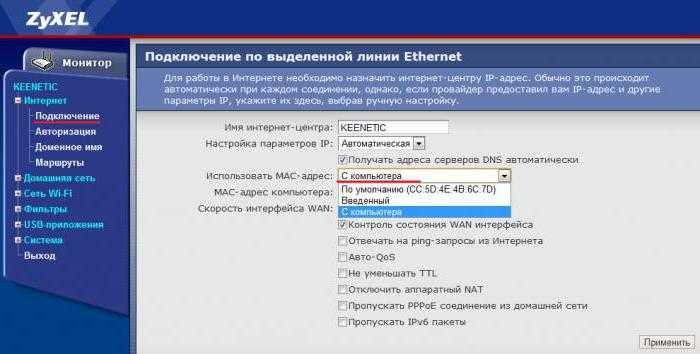

Создание VPN-сервера средствами Windows: настройки роутера

Теперь, после описания всех начальных понятий и вопросов, можно приступать к созданию сервера непосредственно. В качестве примера рассмотрим начальную настройку, которую требуют устройства Zyxel Keenetic. VPN-сервер в случае использования таких устройств достаточно сильно отличается своими настройками (особенно в случае без предустановленной микропрограммы NDMS).

Тут загвоздка в том, что основной для всех систем протокол PPTE в данном случае представлен в измененном виде MPTE, что делает невозможным одновременный доступ к серверу несколькими пользователями. Микропрограмма позволяет обойти эту проблему. После ее инсталляции доступ гарантируется на уровне десятка одновременно подключенных юзеров.

После инсталляции программы в разделе центра приложений должен появиться компонент сервера VPN, где нужно будет настроить «Интернет-центр Keenetic», который впоследствии будет отвечать за доступ и пул IP-адресов, предоставляемых в данный момент клиентам, использующим протокол PPTE.

Что самое интересное, при этом допустимо пересечение адресов с 24-битной маской. То есть при задании диапазона, например, 192.168.0.10 – 192.168.0.20 адрес VPN-сервера при однократном подключении клиентской машины для параметра Home может иметь значение 192.168.0.51.

Но и это еще не все. VPN-сервер на роутере (в нашем случае Zyxel) подразумевает доступ исключительно через учетную запись Keenetic. Для активации такого доступа нужно разрешить пользователю доступ к VPN. Делается это кликом на «учетке» с последующей установкой галочки в соответствующем поле.

Еще один плюс такого подключения состоит в том, что один логин и пароль можно использовать для нескольких клиентских записей, по которым будет осуществляться доступ к Keenetic VPN-серверу

Обратим внимание и еще на одну особенность такого подключения. Она заключается в том, что созданный на основе Zyxel VPN-сервер способен осуществлять доступ не только к внутренним локальным, но и к внешним сетям

Таким образом можно получить удаленный доступ к любой клиентской машине, подключенной посредством учетной записи Keenetic.

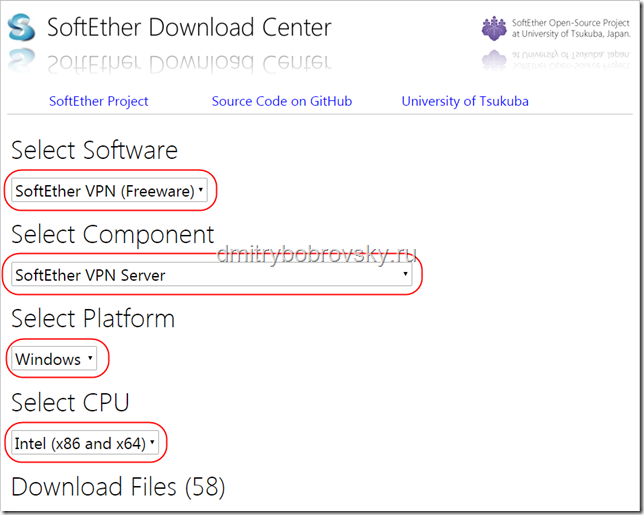

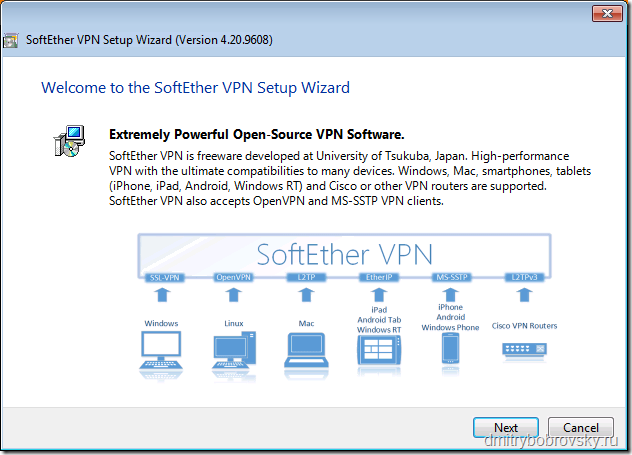

Установка SoftEther VPN Server на Windows

Скачать и запустить — softether-vpnserver_vpnbridge-v4.20-9608-rtm-2016.04.17-windows-x86_x64-intel.exe

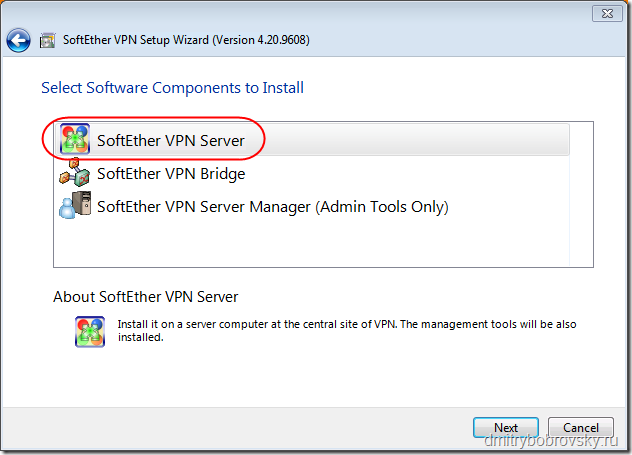

Здесь выбрать — SoftEther VPN Server.

SoftEther VPN Server Manager (Admin Tools Only) – можно установить не сам сервер, а только средства его администрирования, например на рабочую станцию администратора.

SoftEther VPN Bridge — SoftEther VPN Server может работать в режиме моста между сетями (в этой статье не рассматривается).

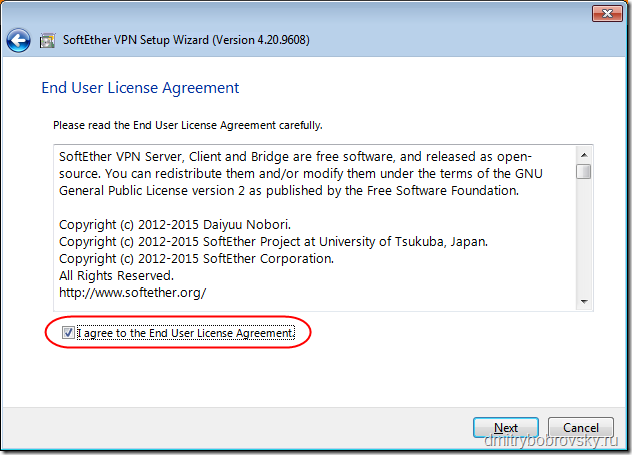

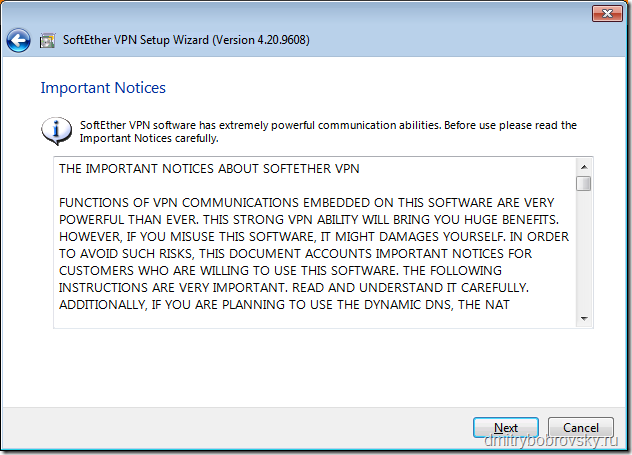

Согласиться с лицензией

Здесь описаны все самые ключевые технические детали – можно почитать.

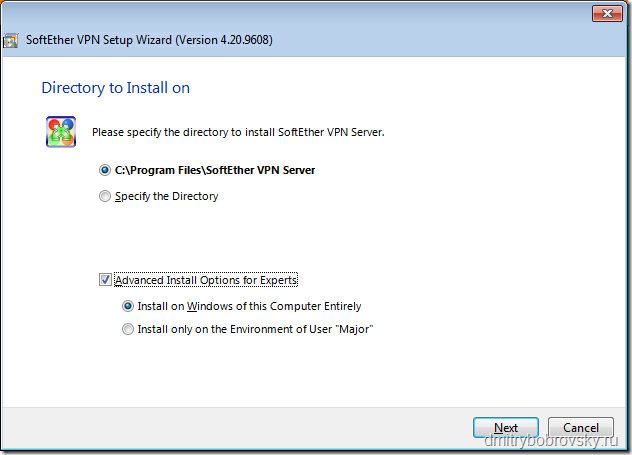

Здесь можно выбрать папку куда будет установлен SoftEther VPN Server и выбрать для конкретного пользователя он будет установлен или для всех пользователей на компьютере.

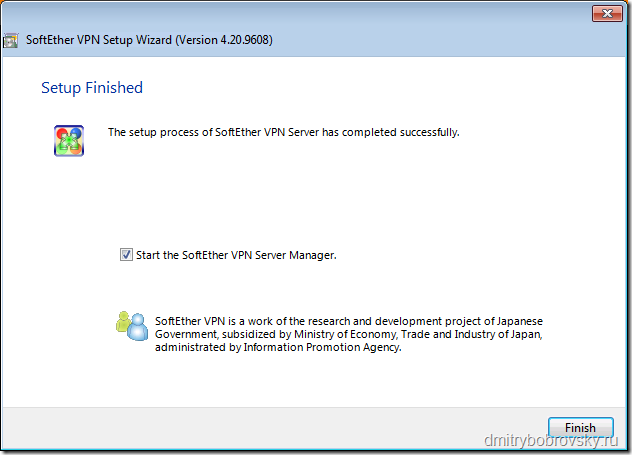

Далее идёт установка. После чего будет предложено запустить SoftEther VPN Server Manager для того что произвести настройку VPN.

Настройка SoftEther VPN Server

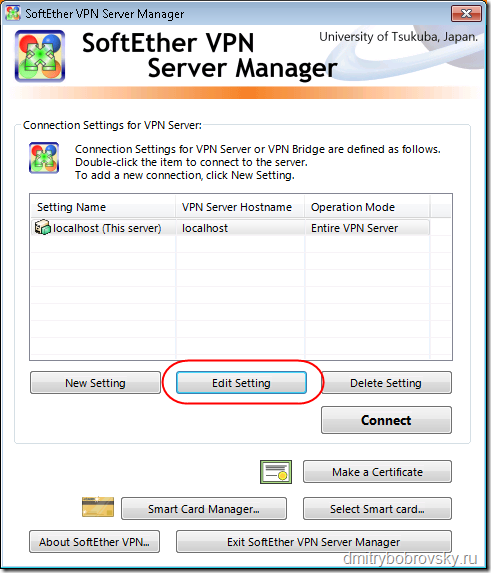

SoftEther VPN Server Manager всегда можно запустить Start – All Programs — SoftEther VPN Server — SoftEther VPN Server Manager.

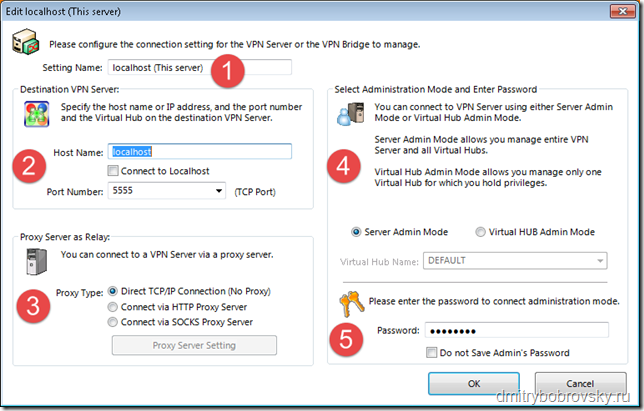

При старте у вас отобразиться список соединений с SoftEther VPN Server серверами. Здесь можно создавать новые соединения или менять параметры уже существующих соединений. Для этого нужно выбрать конкретное соединение (в данном примере оно одно) и нажать Edit Setting.

Здесь можно задать настройки для конкретного соединения.

1. Название соединения

2. Имя сервера где установлен SoftEther VPN Server или его ip-адрес + порт.

3. Прямое соединение с сервером или через прокси.

4. Это соединение с сервером или хабом. В этой статье рассматривается одиночный сервер, поэтому – Server Admin Mode.

5. Можно сохранить пароль чтобы его не задавать каждый раз. Это пароль для администрирования сервера.

Соединиться с сервером. Для этого на основном экране SoftEther VPN Server Manager нажать Connect. При первом соединении, запуститься мастер, который поможет настроить сервер VPN.

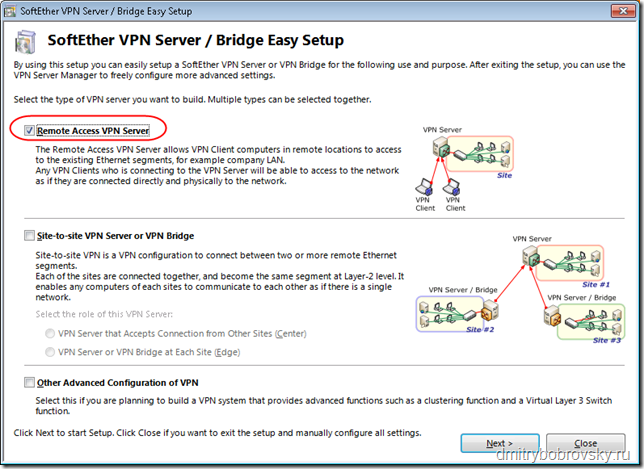

Выбрать Remote Access VPN Server.

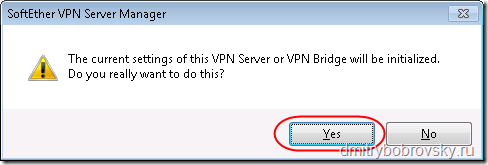

Далее запрашивается подтверждение нашего выбора. Нажать – Yes.

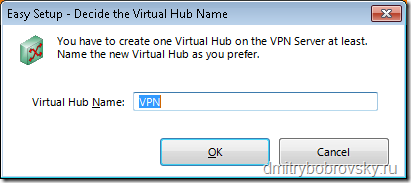

Здесь вводиться имя виртуального хаба (это как-будто железка к которой все присоединяются). Оставить всё как есть.

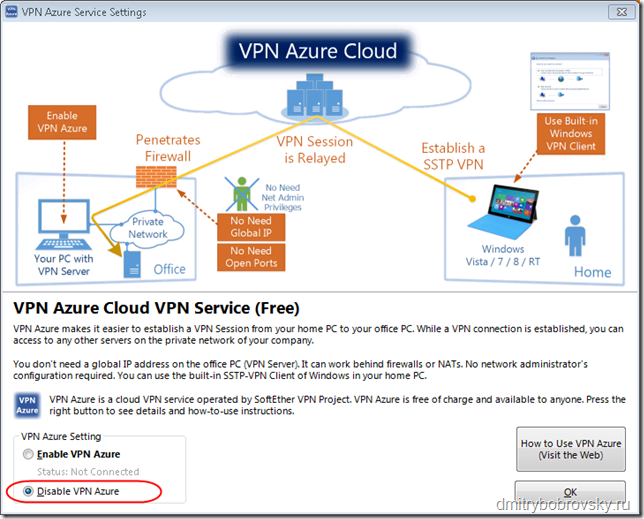

Можно настроить соединение с Azure Cloud. В этой статье это не рассматривается, поэтому выбрать Disable VPN Azure.

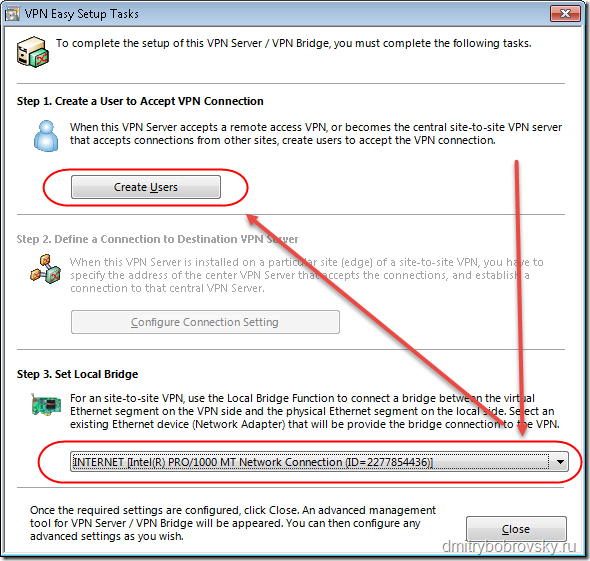

Далее появляется еще одни мастер VPN Easy Setup Tasks.

Выбрать в пункте 3 сетевую карту на сервере, которая смотрит в интернет.

Также необходимо создать пользователя под которым все будут соединяться с VPN сервером. Можно одного на всех или для каждого своего.

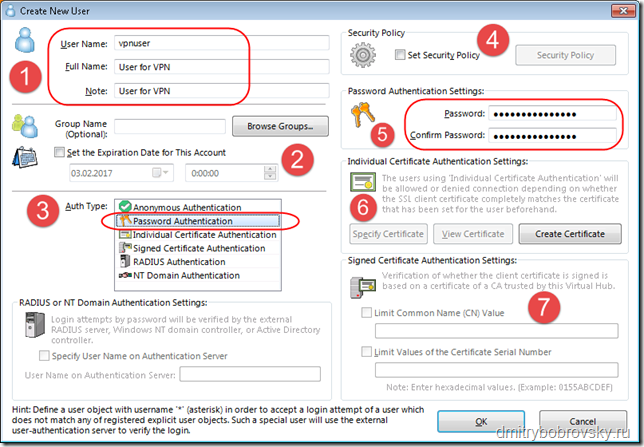

Для создания пользователя нажать Create User. На рисунке выделены поля для создания пользователя с аутентификацией по паролю.

1. Ввести имя пользователя

2. Можно установить группу для пользователя и дату истечения этой учётной записи (т.е. доступ кому-то можно предоставлять на некоторое время).

3. Выбрать тип аутентификации – Password Authentication.

4. Для пользователя можно регулировать конкретные разрешения.

5. Задать пароль пользователю.

6. Можно управлять индивидуальным сертификатом для аутентификации для конкретного пользователя.

7. Настройки для подписанного сертификата.

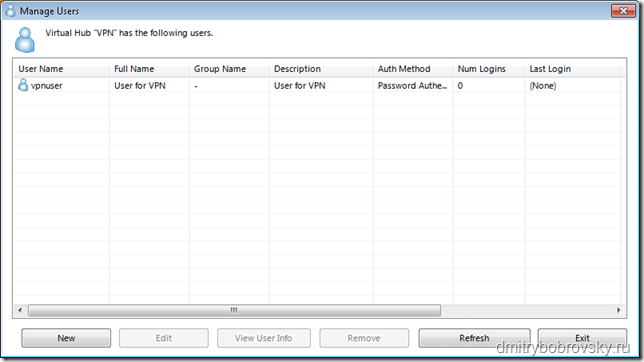

Далее появиться форма Manage Users где можно создать еще пользователей. Если это не нужно – нажать Exit.

Выйти из формы VPN Easy Setup Tasks — нажать Close.

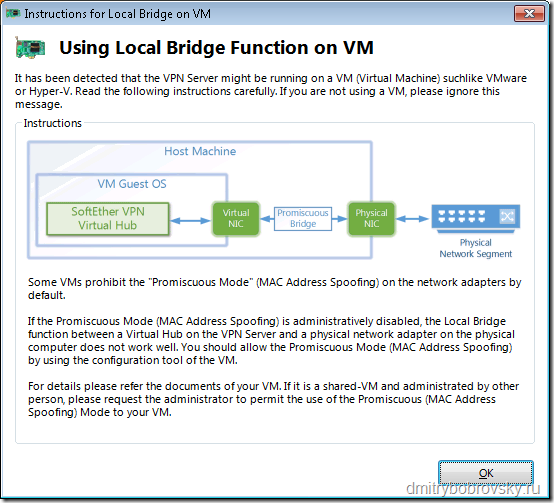

Если вы устанавливаете SoftEther VPN Server на виртуальный сервер, может появиться следующее окно. В котором предупреждается что нужно убедиться что для этой виртуальной машины Promiscuous Mode включен и не запрещён. Если это не так – его нужно включить и разрешить.

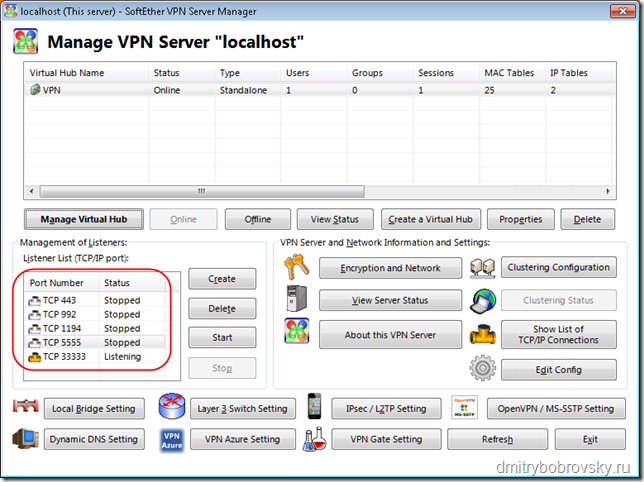

Всё сервер готов к работе и теперь при соединений с сервером через SoftEther VPN Server Manager вы будете видеть вот такое окно.

Если вы меняете порты через которые соединяться пользователи – откройте эти порты в любом firewall которые у вас есть между клиентом и сервером. В firewall операционной системы Windows при установке SoftEther VPN Server Manager автоматически создаётся правило для C:\Program Files\SoftEther VPN Server\vpnserver_x64.exe.

Одноразовые VPN

Запуск собственного VPN-сервера не означает, что вы будете в полной безопасности в Интернете. Еще раз, вы переносите ваш риск на туннель к провайдеру облачного хостинга.

Если вы используете Algo VPN для Microsoft Azure, Роскомнадзор или АНБ может запрашивать у Microsoft дополнительную информацию о вас, если они посчитают это необходимым. Не забывайте, что у Microsoft есть ваша платежная информация.

Но в Algo VPN есть возможность настроить одноразовые VPN. Вы можете загрузить новый VPN-сервер и подключиться к этой VPN всего за несколько минут. Как только вы закончите, вы можете просто удалить свой экземпляр и сделать вид, что этот VPN-сервер никогда не существовал.

Это намного дешевле, чем подписка на услугу VPN, оплата которой стоит около 0,006 долл. США за час использования или даже меньше. И вы получите гораздо лучшую производительность, так как вы не будете передавать свой VPN-сервер другим пользователям VPN. Я добился удивительных сетевых характеристик от моего сервера AWS VPN:

Хотя Algo VPN упрощает настройку VPN-сервера на DigitalOcean, AWS, Microsoft Azure и Google Cloud, он отлично справится и на самом маленьком облачном сервере под Ubuntu.

UPD от 13 апреля 2018 г.

Ещё более быстрый способ развёртывания собственного VPN:

- Заходим на DigitalOcean и регистрируемся по этой ссылке (да, она реферальная, но вы получите 10 долларов на счёт);

- Затем заходим сюда и логинимся через DO;

- В итоге скрипт соберёт дроплет с VPN и после установки предоставит вам все необходимые настройки.

Готово, можно пользоваться!

Устранение проблем при инсталляции и работе

Запуск VPN нередко сопровождается ошибками. Машина сообщает о них трёхзначной цифрой. Так, ошибки с цифровым значением 6** сообщают о рабочем состоянии сети, но требуется проверить введённую информацию. Имеется в виду тип протокола связи, пароль и имя. Код 7** даёт информацию о присутствии ошибок в настройках подключения. Под кодом 8** скрываются неполадки настройки сети или те, что связаны с банальным отсутствием соединения с интернетом.

Разберём распространённые ошибки и способы их устранения.

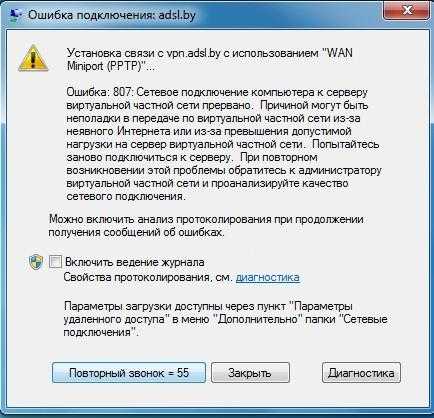

Ошибка 807

Такая ошибка указывает на обрыв подключения к сети. Частая причина — неполадки в передаче трафика из-за низкого качества работы интернета или перегруженности сервера.

Так система сообщает об ошибке 807

Так система сообщает об ошибке 807

Есть много вариантов решения проблемы. Попробуйте пересоздать VPN-подключение. Не помогло? Значит, удаляйте систему КВ958869 или лучше восстановите на предшествующее состояние. Снова не получилось? Тогда переведите тип соединения с автоматической функции на «PPTP». Учитывайте, что ошибка 807 возникает также при блокировании брандмауэром/файерволом, поэтому попробуйте отключить их.

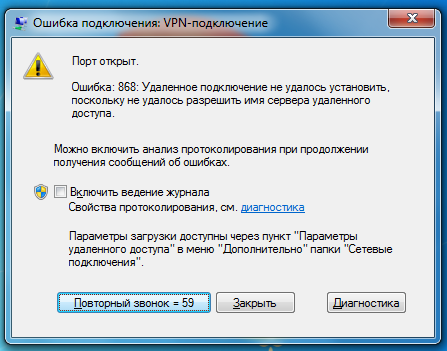

Ошибка 868

Речь идёт о неправильной работе VPN-портов. Часто обрыв происходит из-за неверного имени DNS-сервера. Потому в первую очередь посмотрите протокол TCP/IP. Там либо неправильно указан адрес DNS, либо не введён вовсе.

Так выглядит сообщение об ошибке 868

Так выглядит сообщение об ошибке 868

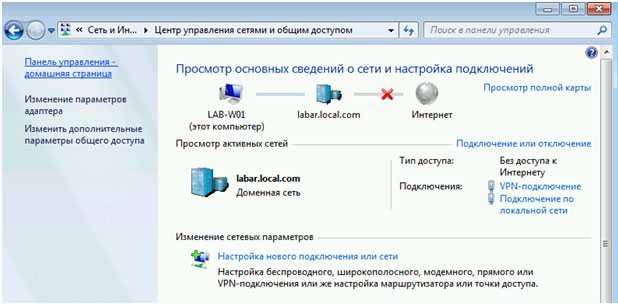

Определите состояние соединения по локальной сети. Во вкладке «Сетевые подключения» последовательно выполните следующие действия: «Пуск» => «Панель управления» => «Сеть и интернет» => «Центр управления сетями» => «Изменения параметров адаптера». Обнаруженный недочёт продиктует дальнейшие действия.

Так, если нет подключения по локальной сети, подключайтесь через VPN. Результата нет? Проверьте, действует ли кабель. При его отключении увидите на соответствующей иконке голубые экраны с красным крестом. Попробуйте правой клавишей сначала отключить, а потом снова подключить соединение. Опять ничего не произошло? Тогда ту же операцию «отключить/подключить» проделайте с кабелем (вручную).

Ошибка ещё остаётся? Займитесь проверкой подключения. Откройте его правой кнопкой и посмотрите, сколько пакетов отправлено — их должно быть не менее 5–7. Если в отправку ушло меньше или вовсе пусто, то выясните, как работает оборудование. Зайдите в «Администрирование» таким путём: «Пуск» => «Панель управления» => «Система и безопасность» => «Администрирование» => «Службы». В списке служб найдите DHCP-клиент. Перезапустите его правой кнопкой. Затем перезагрузите ПК.

Причиной нерабочего состояния бывает и блокировка порта 53

Ваша излишняя осторожность просто-напросто сыграла злую шутку — вы сами запрограммировали систему безопасности таким образом, что она не допускает абсолютно всё. В связи с этим рекомендуется проверить, не заблокирован ли порт 53

Даже если написано «Порт открыт», это вовсе не означает, что соединение проходит. Здесь имеется в виду только готовность к подключению. Просто создайте разрешающее правило для порта 53 в протоколе TCP и UDP. Результата нет? Тогда придётся прибегнуть к крайней мере, то есть переустановить Windows.

Обязательно посмотрите видео с подробной инструкцией открытия порта. Там же показаны способы исправления ошибок соединения с портами.

Видео: открытие порта в локальной сети

Ошибки 734 и 741

Ошибка 734 возникает, когда прерывается «Протокол управления PPP-связью», а ошибка 741 связана с тем, что машина не распознают этот вид шифрования.

Ошибка 734 устраняется с помощью простого алгоритма

Ошибка 734 устраняется с помощью простого алгоритма

Исправить ситуацию помогут простые действия. Дважды щёлкните левой кнопкой по VPN и откройте «Свойства», затем «Безопасность» и снимите отметку с пункта «Требуется шифрование данных». Подтвердите свои намерения.

Это лишь малая часть проблем, которые возникает при запуске VPN, однако почти все они решаются достаточно просто и без особых временных затрат.

Самые популярные вопросы о VPN

Что такое VPN на iphone?

Отвечая на вопрос, что такое VPN на iphone, следует понимать, что VPN является услугой защищенного канала связи, чтобы скрыть приватные данные пользователей от провайдера и сторонних лиц в Интернете. Владельцы устройств iPhone могут пользоваться стандартной встроенной функцией или подключить платную программу от частного разработчика.

Что такое VPN на андроиде?

Что такое VPN на андроиде – это специальная программа бесплатного или платного доступа, позволяющая скрывать реальный IP и шифровать трафик во время серфинга в сети Интернет. Работает аналогично VPN на ПК и защищает пользовательские данные.

Что такое Wi-Fi VPN ?

VPN для Wi-Fi – это установка виртуальной частной сети на ваш роутер, чтобы повысить уровень безопасности использования Интернета и устранить риски взлома вашей домашней сети.

Создание VPN-сервера

Данная инструкция действует на версиях от XP и выше. К сожалению, через стандартное средство создания виртуальных частных сетей можно подключить только одного пользователя в сессии.

- Откройте «Командную строку» через комбинацию клавиш Win + R.

- Введите и перейдите по команде.

- В открывшемся окне нужно нажать Alt, в верхнем левом углу выберите файл «Новое входящее подключение…».

- Теперь нужно добавить пользователя, которому разрешается подключаться к VPN. В небольшом окне нужно придумать логин и пароль для входа. После создания новой учетной записи нажмите «Далее», отмечайте подключаться через Интернет.

- Теперь надо настроить IPv4 протокол, выберите его в списке и перейдите в Свойства.

- В данном меню можно снять отметки со всех остальных функций. Также можно настроить диапазон IP-адресов, которые смогут подключаться к серверу. По умолчанию стоит настройка по DHСP.

- Теперь нужно настроить роутер, через который раздается Интернет на компьютер. В зависимости от производителя меню настроек будет отличаться. Более подробно о настройках определенного роутера можно узнать у производителя.

- Нужно перенаправить все подключения с порта 1723 на созданный VPN-сервер, ему также нужно задать постоянный IP или создать доменное имя через бесплатные сервисы (DynDNS, Free DNS и т. п.).

На этом создание сервера заканчивается, теперь к нему можно подключить одного пользователя. Для входа используется логин и пароль из созданной ранее учетной записи.

Что в итоге?

В принципе, на этом вопрос создания VPN-сервера можно и закончить

Однако многим пользователям компьютерных систем следует обратить внимание на некоторые незначительные неувязки. Дело в том, что, в зависимости от установленной версии той же «семерки», названия некоторых полей или строк, подлежащих заполнению, могут отличаться в названиях

Кроме того, некоторые «крэкнутые» модификации Windows 7 могут иметь достаточно ограниченные возможности, поскольку для экономии дискового пространства или увеличения производительности в них были отключены те или иные функции. Это как раз-таки и касается элементов управления сетевыми подключениями на глобальном уровне. Не спасет даже наличие прав доступа на уровне суперадминистратора. Более того – в параметрах локальных групповых политик или в системном реестре, который по большому счету их дублирует, ничего толком настроить не получится.

Возвращаясь к вопросу создания VPN-сервера, остается добавить, что эта технология, как ни странно, в большинстве случаев остается невостребованной, разве что пригодится геймерам, которые хотят поиграть с соперником, находящимся от него очень далеко. Системным администраторам, пожалуй, это тоже не пригодится, поскольку само подключение, хоть и использует 128-битную систему шифрования, все равно не застраховано от потерь данных или несанкционированного доступа к виртуальной сети. Так что создавать VPN-сервер или нет — это уже персональное дело.

Впрочем, для систем Windows настройки достаточно сложны, особенно с точки зрения неподготовленного юзера. Для простейшего подключения лучше использовать VPN-клиенты, которые и скачать можно бесплатно, и настроить в автоматическом режиме. Да и проблем с ними возникает намного меньше, чем с изменением конфигурации системы, что чревато глобальным «слетом» при совершении неправильных действий.

Тем не менее информация по этому вопросу должна быть воспринята каждым юзером, ведь знание того, как производится подключение к таким сетям, может в конечном итоге обезопасить их терминалы от проникновения угроз. Иногда при активном интернет-соединении пользователь может даже не подозревать о том, что его машина подключена к сети, а сам он определить уровень риска и безопасности не в состоянии.