Настройка D-Link DIR-100

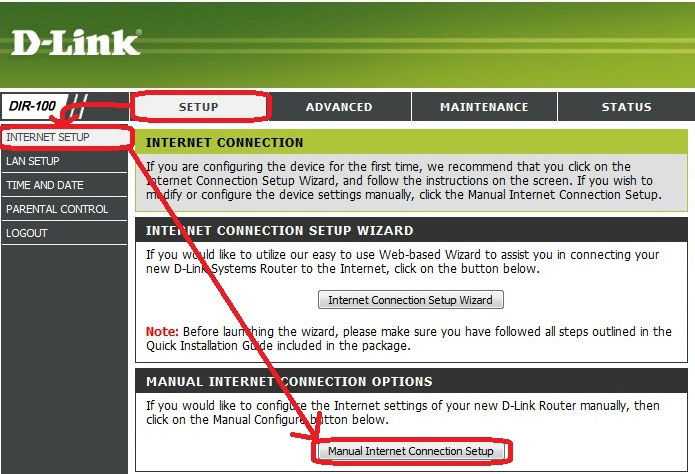

Для настройки интернета на этом оборудовании, прежде всего, включите маршрутизатор в сеть, подключите к разъёму WAN-кабель провайдера, в гнездо LAN — сетевой шнур для соединения с компьютером .

Заходим в параметры устройства через браузер следующим образом:

- Вбиваем в адресной строке комбинацию 192.168.0.1., вводим в появившихся полях логина и пароля слово «Admin».

- Вы увидите интерфейс настроек, где в верхней строке нужно выбрать меню Setup.

- В левом столбике открываем строку Internet Setup и переходим к установке параметров — нажмите на кнопку Manual Internet Connection Setup.

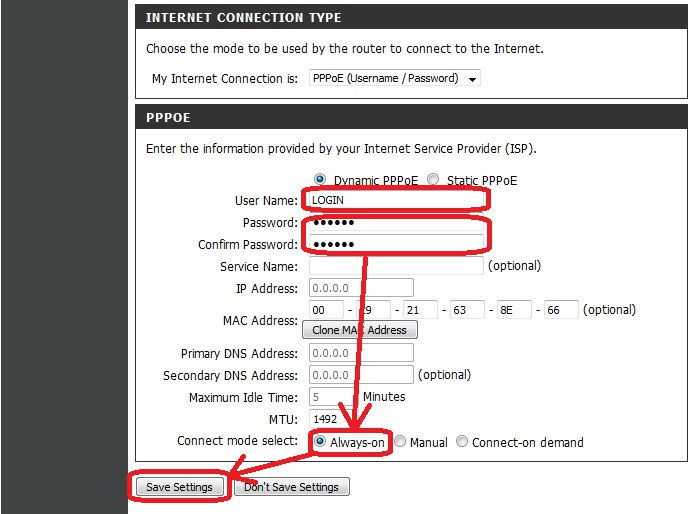

- В появившемся окне выбираем тип соединения — в зависимости от вашего провайдера. В большинстве случаев это DHCP, который предполагает автоматическое получение адреса.

- В следующем окне отмечаем тип IP-адреса — динамический или статический, в строки имени пользователя и пароля введите информацию из договора с поставщиком услуги.

- Введите статический IP-адрес, если это необходимо, MAC-адрес оборудования.

- Отметьте кружком вариант Always-On, чтобы подключение всегда было включённым по умолчанию.

Подключение к провайдеру по L2TP/PPTP

Честно говоря я не припоминаю чтоб хотя бы раз настраивал такое подключение, но в некоторых странах этот тип подключений по прежнему остается широко распространенным, поэтому рассмотрим и его. Оба типа подключения требуют предварительной настройки IP-адреса и возможно прописывания маршрутов, подробности обычно можно узнать на сайте провайдера или в его поддержке. Предполагается что с этим вы разобрались и настроили статический или динамический IP-адрес по инструкции выше, а так же узнали логин, пароль и адрес VPN сервера для подключения.

Настройка аналогична PPPoE:

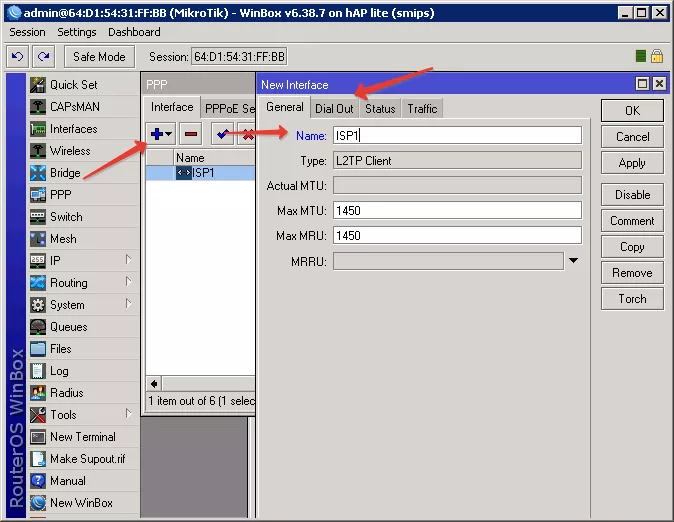

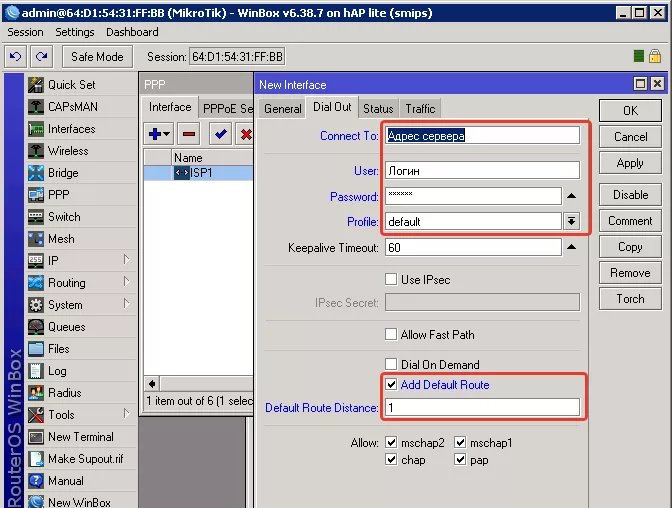

Добавляем интерфейс PPTP/L2TP: PPP > + > PPTP Client или L2TP Client смотря что у Вас, на вкладке General укажите имя подключения (например ISP1), а на вкладке Dial out нужно указать адрес сервера, логин, пароль, в Profile выбрать Default, поставить галку Add default route и выставить Distance = 1

Изменять/заполнять нужно только выделенные поля

Команды для консоли:

Для pptp-client:/interface pptp-client add name=ISP1 disabled=no connect-to=Адрес сервера user=Логин password=Пароль add-default-route=yes default-route-distance=1 profile=default

Для l2tp заменить pptp-client на :/interface l2tp-client add name=ISP1 disabled=no connect-to=Адрес сервера user=Логин password=Пароль add-default-route=yes default-route-distance=1 profile=default

Роутеры с поддержкой VPN-сервера

Роль сервера для подключения к VPN может выполнять не только оборудование провайдера или пользовательский компьютер, но и роутер с поддержкой функции vpn-сервера. Для домашней или корпоративной сети гораздо удобнее настроить VPN-подключение на маршрутизаторе, чем задавать настройки для каждого сетевого устройства по отдельности.

Многие современные маршрутизаторы имеют встроенный VPN-сервер. У каждого производителя есть ряд моделей с поддержкой этой функции, например:

- Asus: RT-AC66U, RT-AC87U, RT-N18U, DSL-AC68U, RT-AC53;

- TP-Link: Archer VR400, Archer C9, Archer MR200, TL-MR6400;

- D-Link: DIR-806A, DIR-600, DIR-879, DSR-250N;

- ZyXel: USG20W-VPN, N4100, WAH 7706, WAH 7608;

-

Mikrotik: RBD52G-5HacD2HnD-TC, hAP ac lite, RB2011UiAS-2HnD-IN и другие.

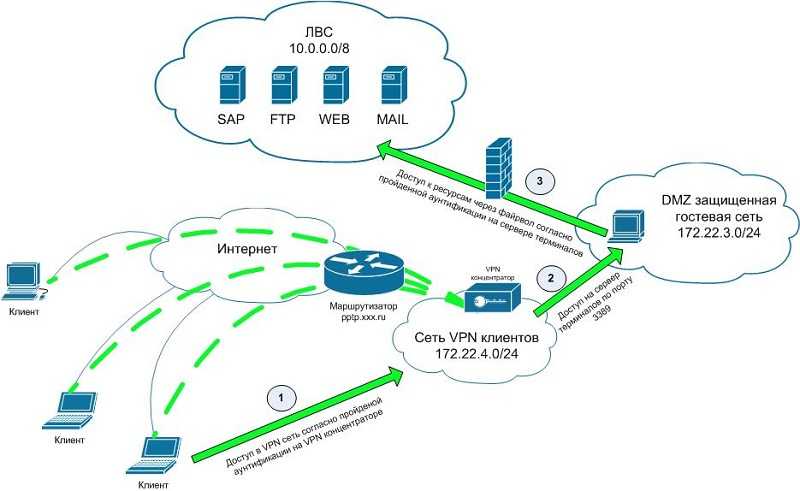

Что такое VPN и где применяется

VPN сервер популярное средство для удаленного подключения одного ПК(или 100 ПК) к центральному узлу, а также для объединения офисов. Реализация такого сервиса есть масса, но на MikroTik работает быстро и без инцидентов по недоступности.

Для удаленного доступа сотрудников

Доступ к рабочему пространству с любого места, где есть интернет. Почта, сетевые папки, принтер, 1с – все это становится доступным.

Доступ к облачному серверу

Закрытый канал для доступа к корпоративному или частному серверу, расположенному в облаке.

Мы поможем настроить: маршрутизатор(роутер), точку доступа или коммутатор.

Заказать

Чем отличается PPTP от L2TP и других VPN серверов

PPTP – самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE – для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности – отсутствие шифрования. Данные передаваемые в туннеле PPTP могут быть подвержены зеркалированию в другой интернет канал, что подвергает опасности коммерческой информации.

В качестве рабочих решений по организации удаленного доступа могут выступать любые VPN сервера с поддержкой шифрования: L2TP, IpSec.

Как настроить PPTP VPN сервер в MikroTik

Для VPN клиентов создаётся отдельная подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации. Другими словами эта реализация обеспечивает сетевую безопасность на уровне Firewall-а.

Настройка находится IP->Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

Настройка находится PPP->Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

/ppp profile add dns-server=192.168.10.1 local-address=\ 192.168.10.1 name=VPN-Server remote-address=VPN-Ip-Pool

Настройка находится PPP->Interface->PPTP Server

/interface pptp-server server set authentication=mschap2 default-profile=VPN-Server enabled=yes

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP->Interface->Secrets

/ppp secret add name=user1 password=user1 service=pptp profile=VPN-Server

Настройка находится IP->Firewall

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=1723 \ in-interface-list=WAN-Interface-List protocol=tcp

Настройка интернета для VPN клиентов PPTP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента

На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных

Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=VPN-Server \ remote-address=192.168.10.2

а клиентская часть состоит из настройки PPTP клиента.

Настройка находится PPP->Interface->+PPTP Client

/interface pptp-client add connect-to=90.200.100.99 disabled=no name=\ pptp-out1 password=user2 user=user2

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

где

- 192.168.88.0/24 – сеть за 2-ым MikroTik-ом, который выступает в роли ppptp клиента;

- 192.168.10.2 – IP адрес 2-ого MikroTik-а.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

где

- 192.168.5.0/24 – сеть 1-ого MikroTik-ом, который выступает в роли ppptp сервера;

- 192.168.10.1 – IP адрес 1-ого MikroTik-а.

Создание VPN подключения PPTP Windows

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

Читайте также

Аутентификация и шифрование

В Vista и Win2k8 список опознавательных протоколов PPP заметно сокращен.

Исключены SPAP, EAP-MD5-CHAP и MS-CHAP, которые давно признаны небезопасными (в

них используются алгоритмы хеширования MD4 и шифрования DES). Список доступных

протоколов теперь выглядит так: PAP, CHAP, MSCHAP-v2 и EAP-TLS (требует наличия

пользовательских сертификатов или смарт-карт). Настоятельно рекомендуется

использовать MSCHAP-v2, поскольку он надежнее и обеспечивает взаимную

аутентификацию клиента и сервера. Также посредством групповой политики предпиши

обязательное применение сильных паролей.

Для шифрования VPN-соединения при помощи MPPE используются 40, 56 и

128-битные RSA RC4 ключи. В первых версиях Windows из-за ограничений на экспорт

военных технологий был доступен только 40-битный ключ и с некоторыми оговорками

– 56-битный. Они уже давно признаны недостаточными, и, начиная с Vista,

поддерживается исключительно 128-битная длина ключа. Может возникнуть ситуация,

что у клиента поддержки такой возможности нет, поэтому для старых версий Windows

надо накатить все сервис-паки или обновления безопасности. Например, WinXP SP2

без проблем подключится к серверу Win2k8.

Чтобы самостоятельно просмотреть список поддерживаемых системой алгоритмов и

длин ключей, обратись к ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL.

В частности, настройки алгоритмов шифрования находятся в ветке Ciphers\RC4.

Принудительно активировать нужную опцию можно, создав параметр dword «Enabled» и

установив его значение в «ffffffff». Есть и другой способ, который Microsoft не

рекомендует, – активировать поддержку 40/56-битных RC4 ключей на сервере Win2k8.

Для этого необходимо установить в «1» параметр реестра HKLM\System\CurrentControlSet\Services\Rasman\Parameters\AllowPPTPWeakCrypto

и перезапустить систему.

Ищете надёжный VPN-Сервис?

Тогда у нас для вас есть отличное предложение. CactusVPN предлагает высококачественные VPN-услуги, среди которых шифрование на военном уровне, круглосуточная поддержку, функция Kill Switch, более 30 высокоскоростных серверов с неограниченной пропускной способностью, а также до шести VPN-протоколов на выбор. Более того, мы не записываем ваши данные, и наш Сервис работает на нескольких платформах.

И если вы захотите попробовать другие способы разблокировки веб-сайтов, мы также предлагаем услугу Smart DNS, которая открывает доступ к более 300 сайтов. Кроме всего прочего, все наши VPN-серверы дополняются прокси-серверами.

8 495 980 24 00

Рекомендации.

1. По умолчанию, Логин admin, пароль admin. 2. Курьеры-настройщики должны в настройках изменять пароль на Серийный номер, указанный на коробке (S/N). При перенастройке рекомендуется также использовать в качестве пароля на роутер и wi-fi S/N (серийный номер). 3. Сброс настроек роутера производится путем нажатия и удержания кнопки Reset на задней панели роутера в течении 10 секунд.

Авторизация.

Для того, что бы попасть в веб-интерфейс роутера, необходимо открыть ваш Интернет браузер и в строке адреса набрать http://192.168.0.1, User Name admin , Password – admin (при условии, что роутер имеет заводские настройки, и его IP не менялся).

Смена заводского пароля.

- В целях безопасности рекомендуется сменить заводской пароль.

- По умолчанию: Логин admin, пароль admin.

- В интерфейсе роутера необходимо зайти во вкладку Системные инструменты, и выбрать Пароль.

- В поле Предыдущее имя пользователя введите admin, Предыдущий пароль введите admin.

- В поля Новое имя пользователя, Новый пароль, Подтвердите пароль введите новый логин (можно оставить прежний «аdmin»), а также новый пароль, и повтор пароля.

- Затем нажмите кнопку «Сохранить».

Настройка Wi-Fi на роутере.

В интерфейсе маршрутизатора необходимо выбрать вкладку слева «Беспроводной режим», в открывшемся списке выбираем «Настройки беспроводного режима».

Выставляем параметры следующим образом:

1. Поле «Имя сети»: вводим название беспроводной сети; 2. Регион: Россия; 3. Канал: Авто; 4. Режим: 11bgn смешанный; 5. Ширина канала: Авто; 6. Ставим галки: «Включить беспроводное вещание роутера» и «Включить широковещание SSID». 7. Нажимаем ниже кнопку «Сохранить».

Слева в меню выбираем «Беспроводной режим», далее «Защита беспроводного режима» и выставляем параметры:

1. Устанавливаем точку на WPA-Personal/WPA2-Personal; 2. Версия: WPA2-Personal; 3. Шифрование: Автоматическая; 4. Пароль PSK: здесь необходимо ввести любой набор цифр, длиной от 8 до 63. Их также необходимо запомнить, чтобы Вы могли указать их при подключении к сети. Рекомендуется использовать в качестве ключа серийный номер устройства (указан на коробке, в виде S/N########). 5. Нажимаем ниже кнопку «Сохранить».

Настройка подключения к Интернет.

Настройка PPPoE подключения.

- Слева выбираем меню Сеть, далее WAN;

- Тип WAN соединения: PPPoE / Россия PPPoE;

- В строку «Имя пользователя»: Необходимо ввести Ваш логин из договора;

- В строки «Пароль» и «Подтвердите пароль»: Необходимо ввести Ваш пароль из договора;

- Вторичное подключение: Отключить;

- Режим WAN подключения: Подключить автоматически;

- Нажимаем кнопку «Сохранить».

NAT при автоматическом получении IP адреса (DHCP).

- Слева выбираем меню Сеть, далее WAN;

- Тип WAN соединения: Динамический IP-адрес;

- Убираем галку: Использовать эти DNS-серверы;

- Нажимаем кнопку «Сохранить».

Для того чтобы ваш маршрутизатор получил IP, вам необходимо клонировать MAC адрес устройства, закрепленного за вашим договором. Чтобы его узнать, необходимо обратиться в техническую поддержку по номеру 8 (495) 980 24 00.

Для того, чтобы клонировать MAC адрес, необходимо:

- Открыть вкладку «Клонирование MAC-адреса»;

- Нажать кнопку «Клонировать MAC-адрес»;

- Нажать кнопку «Сохранить».

NAT при статическом IP адресе (без DHCP).

- Слева выбираем меню Сеть, далее WAN;

- Тип WAN соединения: Динамический IP-адрес;

- Заполните поля: IP адрес, маска подсети, основной шлюз, Первичный DNS, Вторичный DNS (эти данные закреплены за вашим договором).

- Нажимаем кнопку «Сохранить».

Для того, чтобы клонировать MAC адрес, необходимо:

- Открыть вкладку «Клонирование MAC-адреса»;

- Нажать кнопку «Клонировать MAC-адрес»;

- Нажать кнопку «Сохранить».

Компания Нетбайнет является дочерней организацией оператора связи ПАО “Мегафон” и относится к лидерам данной сферы услуг с клиентской базой свыше миллиона человек. Netbynet позволяет подключать выгодные тарифы не только для физических, но и для юридических лиц. К тому же вы можете использовать интернет-соединение для подключения интернета в частном секторе — у Нетбайнет для этих случаев есть специальные тарифы.

VPN-туннель IPSec

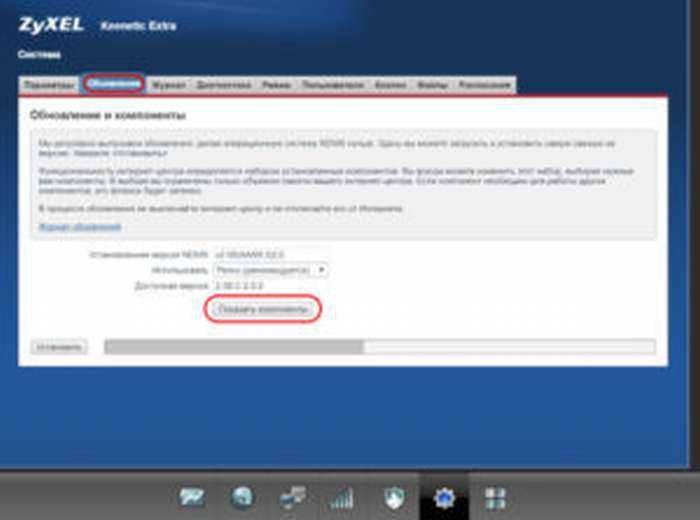

Некоторые модели от Zyxel Keenetic поддерживают создание защищенного канала связи через протокол IPsec. Как и в ситуации, описанной выше, его необходимо предварительно проинсталлировать на оборудовании. Заходим через веб-панель в «Систему», далее — «Обновление»:

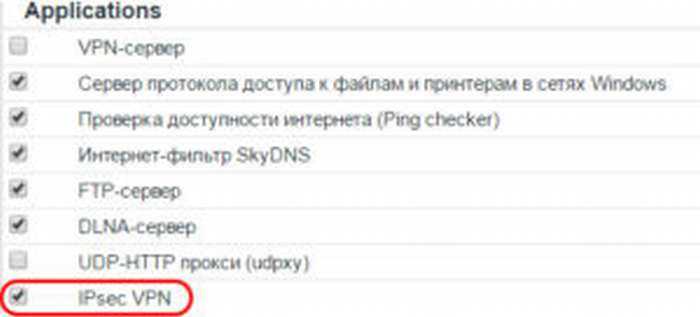

Выбираем опцию «Показать компоненты». Отмечаем пункт IPsec, как показано на скриншоте ниже:

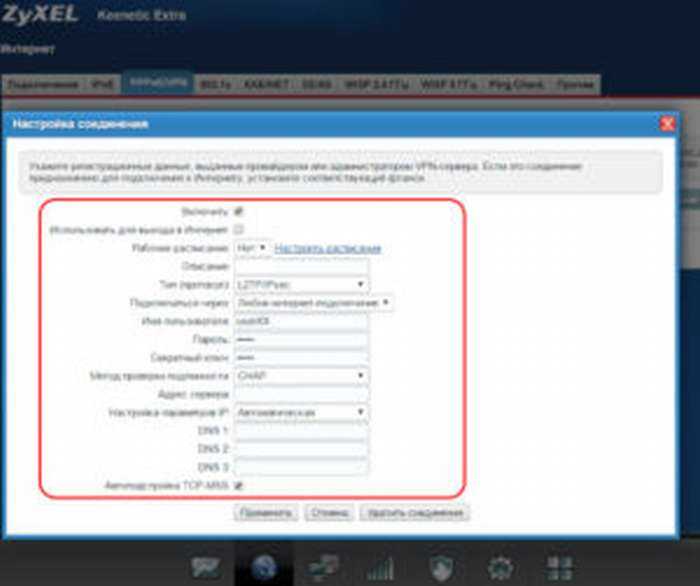

ОС предложит установить его в функционал, соглашаемся. После окончания процесса инсталляции оборудование перезагрузится. Затем открываем раздел «Интернет», вкладку PPPoE/VPN. Создаем новое соединение, проводим следующие настройки:

- Активируем сам протокол шифрования.

- Со второго пункта снимаем галочку, так как данное соединение не будет использоваться для прямого доступа в интернет.

- Поле «Описание» заполняем произвольным именем, оно необходимо только для идентификации процесса по названию.

- Тип протокола оставляем, как есть.

- В следующем разделе указываем интернет-соединение, используемое роутером для доступа к «мировой паутине».

- Прописываем имя «юзера» и пароль для него.

- Секретный ключ придумываем самостоятельно. Например, Test.

- Метод проверки подлинности оставляем, как показано на скриншоте.

- Адрес сервера составляется Zyxel автоматически. Как правило, используется наименование сервиса. Например, msk.test.ru.

- Сетевые настройки (IP-адрес и DNS-серверы) оставляем в автоматическом режиме.

- Отмечаем галочкой последний пункт.

Завершаем процесс создания нажатием кнопки «Применить». Теперь соединение появится в перечне доступных подключений. Оно используется для создания защищенного канала связи по протоколу IPsec. Android или iOS-совместимые мобильные устройства работают по данной технологии.

VPN через PPtP на MikroTik

PPtP — самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

- создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

- создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

- создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

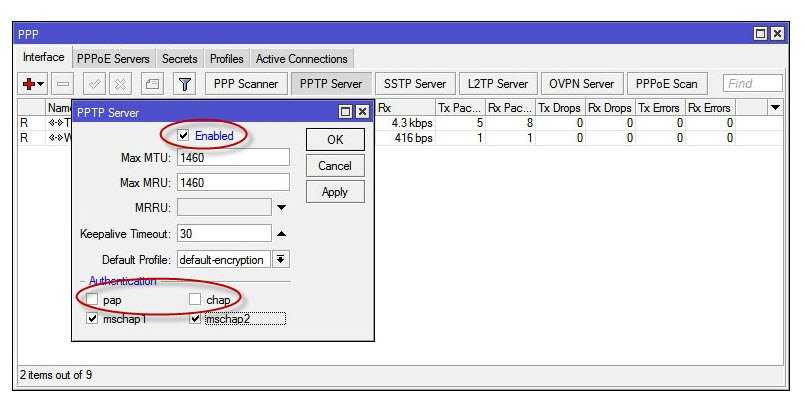

Включаем PPtP сервер.

Для этого идем в раздел меню PPP, заходим на вкладку Interface, вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации — pap и chap.

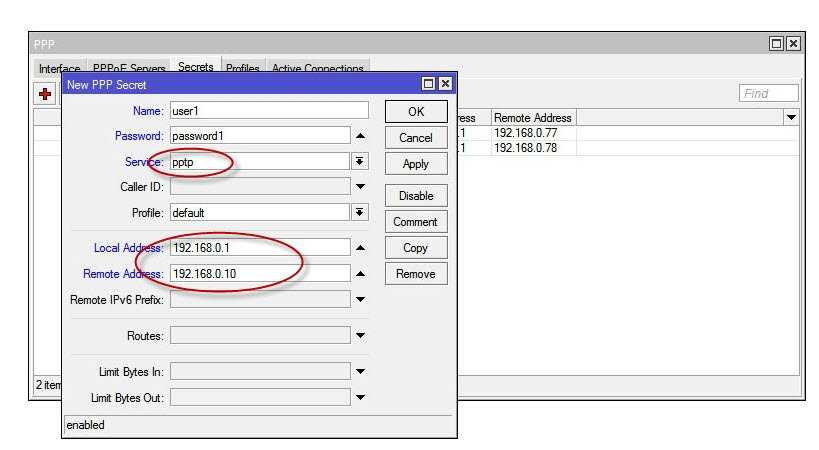

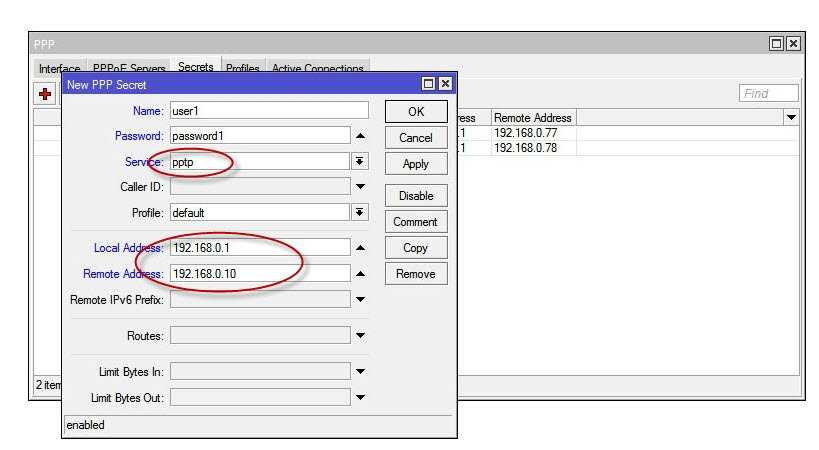

Создаем пользователей.

В разделе PPP переходим в меню Secrets и с помощью кнопки «+» добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола — pptp,

в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера,

а в поле Remote Address — IP-адрес пользователя

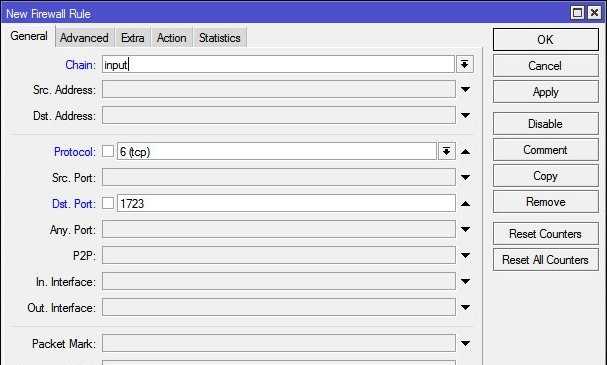

Прописываем правила для Firewall.

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE.

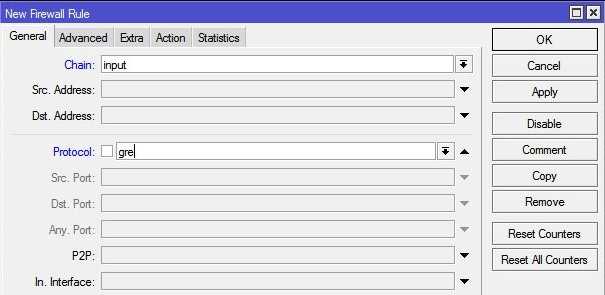

Для этого идем в раздел IP, потом — в Firewall, потом на вкладку Filter Rules, где с помощью кнопки «+» добавляем новое правило.

В поле Chain указываем входящий трафик — input, в поле Protocol выбираем протокол tcp, а в поле Dst. Port — указываем порт для VPN туннеля 1723.

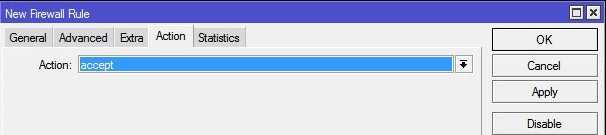

Переходим здесь же на вкладку Action и выбираем accept — разрешать (трафик).

Точно также добавляем правило для GRE.

На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

Небольшое уточнение.

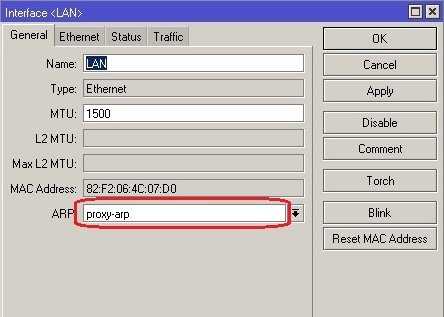

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором, нужно включить proxy-arp в настройках локальной сети.

Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp.

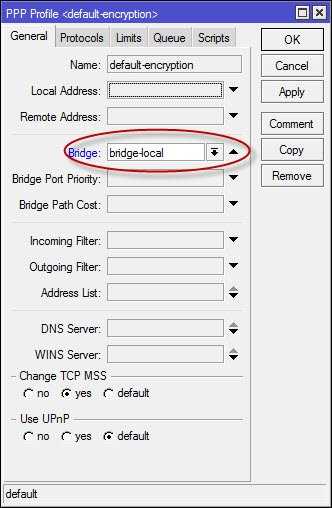

Если вы подняли VPN между двумя роутерами MikroTik и вам необходимо разрешить передачу broadcast, надо добавить существующий профиль подключения (PPP — Profiles) удаленного роутера в бридж главного:

Если вам дополнительно нужно получить доступ к расшаренным папкам на компьютерах локальной сети, понадобится также открыть порт 445 для проходящего трафика SMB-протокола, который отвечает за Windows Shared. (Правило forward в брандмауере).

Подключение Акадо через кабельный модем

Для жителей домов, подключенных к провайдеру через коаксиальный кабель, доступ в Интернет возможен только при использовании кабельного модема. Интернет-провайдер Акадо рекомендует устройства следующих торговых марок для работы в сети по технологии DOCSIS:

- Technicolor;

- HUMAX;

- Motorola;

- UPVEL;

- Webstar;

- SAGEM.

Работа кабельного модема заключается в преобразовании аналоговых сигналов в цифровые. Преобразованные данные отправляются через сетевой порт, в который подключен компьютер или WiFi роутер. Подключите коаксиальный кабель, проведённый в дом или квартиру, в соответствующий разъём на кабельном модеме. В Ethernet-порт вставьте кабель от WiFi маршрутизатора или компьютера. Включите устройство в электрическую сеть и дождитесь его загрузки. После этого перейдите к настройке конечного оборудования.

Почему ASUSCOMM.COM не работает? Недопустимый IP адрес и Несанкционированный запрос на регистрацию

Регистрация в DDNS имеет смысл только в том случае, если у вас внешний белый IP адрес от провайдера — без разницы, статический или динамический. Подробнее про то, как это узнать, я написал в другом посте — прочитайте, если не знаете, что это такое.

В ином случае будут появляться ошибки типа «Недопустимый IP адрес» или «Несанкционированный запрос на регистрацию». Если у вас серый внешний айпишник, то сервис DDNS от Asus функционировать не будет.

Если же asuscomm.com не работает после перезагрузки, это означает, что когда роутер подключился к интернету, то у него поменялся серый айпишник на другой, и все настройки сбились.

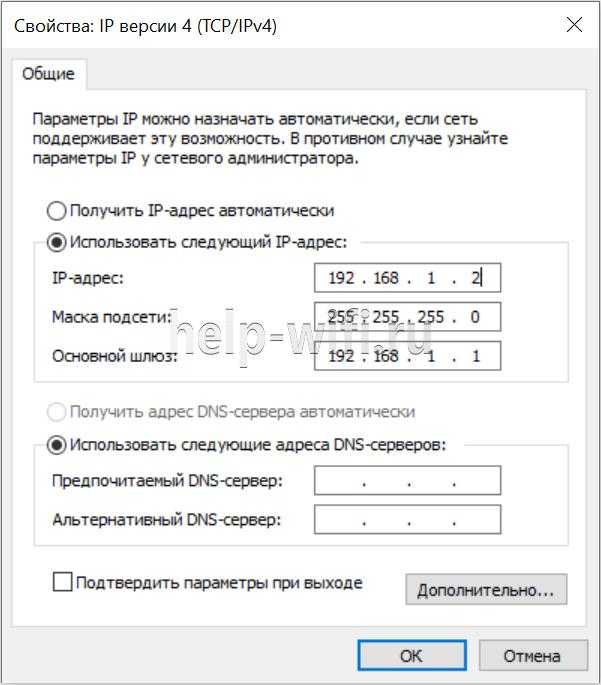

IP адресация

Для работы по сети любому устройству требуется IP-адрес. В протоколе IPv4 это числовой идентификатор, состоящий из 4 разрядов, каждый из которых отделяется точкой, без него устройство не может быть определено в сетевой инфраструктуре. Зачастую маршрутизатор имеет IP-адрес 192.168.1.1, а подключённое к нему устройство, например, 192.168.1.2.

Клиенту должна быть присвоена определённая маска подсети, например, 255.255.255.0. Она позволяет определить к какой сети относится данный клиент.

Для связи между интернетом и сетью в любой сети должен быть определён IP-адрес основного шлюза. В роли шлюза выступает маршрутизатор, который предоставляет доступ в сеть всем устройствам в своей сети.

Детализация процесса подключения

Теперь рассмотрим детальнее базовые принципы функционирования PPTP и связи, построенной на этом протоколе. Контакт между точками основан на PPP-сессии, базирующейся на GRE (Generic Routing Encapsulation). Второе подключение порта TCP ответственно за контроль и инициацию GRE. Пакет IPX, что передаётся от одной точки к другой, именуют полезной нагрузкой, он также дополнен управляющей информацией. Так, при доставке данных на стороне получателя программным способом IPX-содержимое извлекается и отправляется на обработку, выполняемую с помощью интегрированных средств системы в соответствии с указанным протоколом.

Взломать данные возможно именно в процессе их получения, в процессе передачи безопасность обеспечена за счёт туннеля. Для защиты при отправке и приёме информации настройка PPTP предполагает обязательное использование логина и пароля. Чтобы настроить лучшую защиту, необходимо использовать идентификацию со сложной символьной комбинацией. Конечно, это не убережёт гарантированно передаваемые данные, но значительно усложнит их взлом.

Настройка на роутерах

Всё это относилось к настройкам внешнего IP, но что делать, если у пользователя стоит задача обеспечить доступом в интернет несколько устройств? В этом случае нужно использовать маршрутизатор, для настройки которого пригодится умение работать с DHCP.

В зависимости от того, какой тип подключения используется, с выделенным или динамическим IP, так же как и в случае с настройкой подключения в операционной системе, роутер получит либо динамический (DHCP), либо статический IP.

Но это ещё не всё, ведь для каждого устройства, подключённого к сети, требуется собственный адрес, уникальный только в рамках данной сети, чтобы роутер мог «понимать», как ему общаться с тем или иным устройством. Внешний адрес, уникальный в глобальной сети, у всех устройств будет точно такой же, как и у маршрутизатора, а вот с внутренними нужно будет разобраться непосредственно пользователю.

Сам роутер имеет статический внутренний IP, обычно это 192.168.1.1 или 192.168.0.1. На всех роутерах DHCP сервер активирован по умолчанию. Это сделано для того, чтобы можно было подключиться к маршрутизатору с любого устройства, роутер сам определит, какой ему присвоить адрес и даст доступ во внутреннюю сеть. Такой способ подключения клиентов очень удобен, ведь в этом случае не нужно проводить предварительную настройку каждого устройства и присваивать каждому уникальный внутренний адрес. Все новые устройства без проблем получат адреса и доступ в сеть.

Итак, всё же как включить DHCP на роутере? Если вкратце, то нужно сначала активировать работу сервера, настроить пул (диапазон адресов, которые выдаются роутером автоматически) задав начальный и конечный IP и время его аренды.

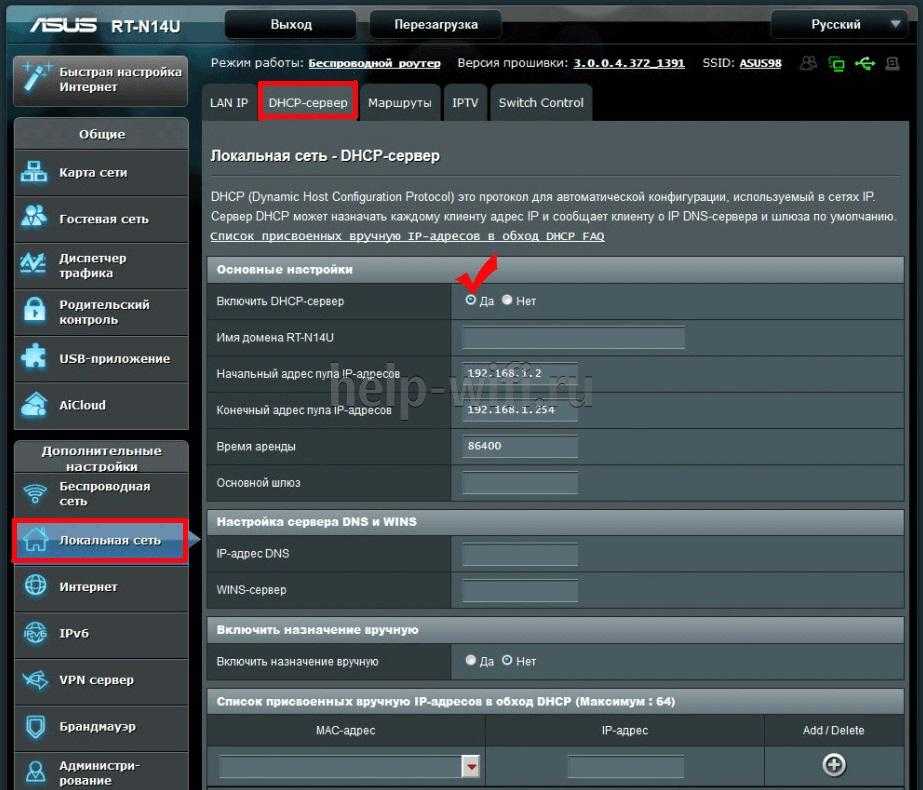

Asus

Настройка роутера этой фирмы происходит следующим образом. В левом краю web-панели есть пункт “Локальная сеть”, нажав на него, нужно выбрать вкладку DHCP-сервер. На открывшейся странице нужно отметить пункт “Да” в графе “Включить DHCP-сервер”.

Здесь можно настроить пул выдаваемых автоматически адресов и время аренды.

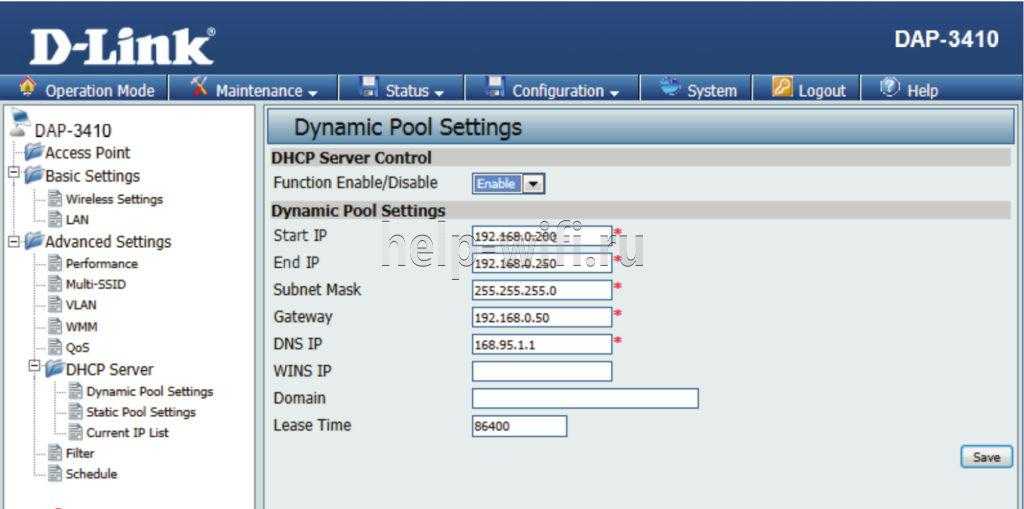

D-Link

Настраивать роутеры D-Link чуть сложнее, поскольку у них сильно разнятся варианты исполнения интерфейса. Но обычно пункт настройки DHCP вынесен непосредственно в основное меню на главной странице.

Здесь всё те же настройки, только выглядят несколько иначе.

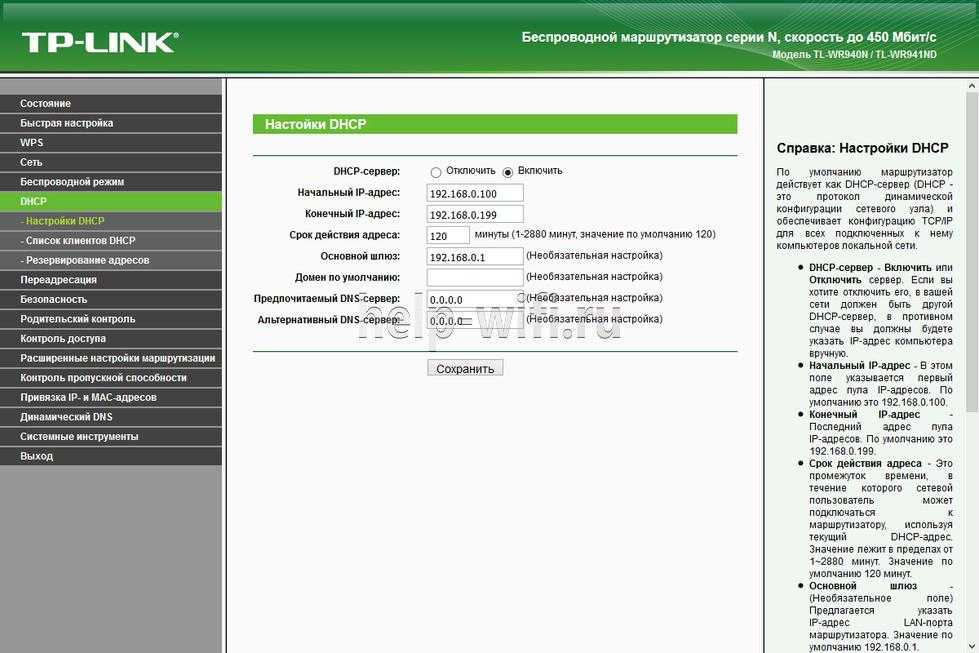

TP-LINK

Параметры DHCP на устройствах TP-LINK доступны практически с главной страницы интерфейса.

В левом краю есть стэк “DHCP”. Развернув его, можно увидеть ещё три пункта, в которых можно настроить, посмотреть список клиентов и зарезервировать адреса для определённых клиентов. Для настройки нужно выбрать пункт “Настройка DHCP”. Далее нужно активировать сервер и произвести его настройку, задав интервал и время аренды.

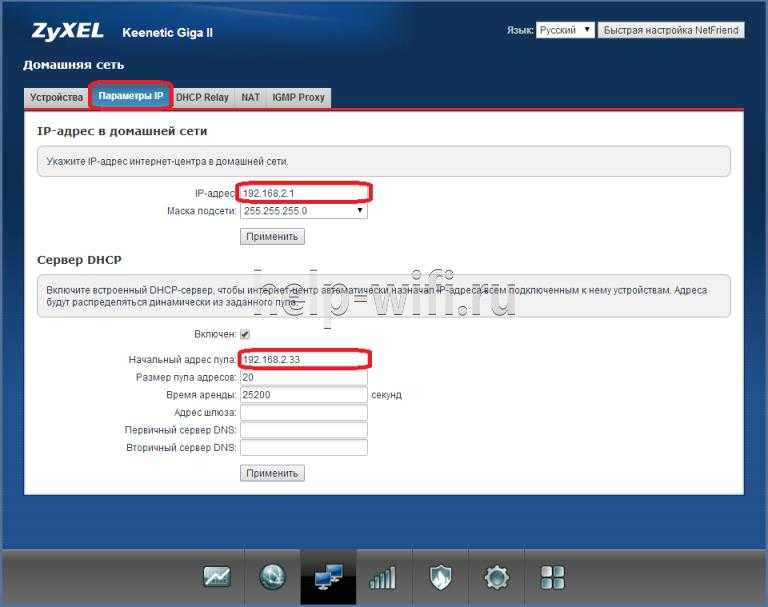

Zyxel keenetic

Для настройки роутеров Zyxel нужно зайти в панель Администратора, затем в настройки домашней сети.

Там выбрать вкладку “Параметры IP” и поставить галочку “Включён” в пункте “Сервер DHCP”.

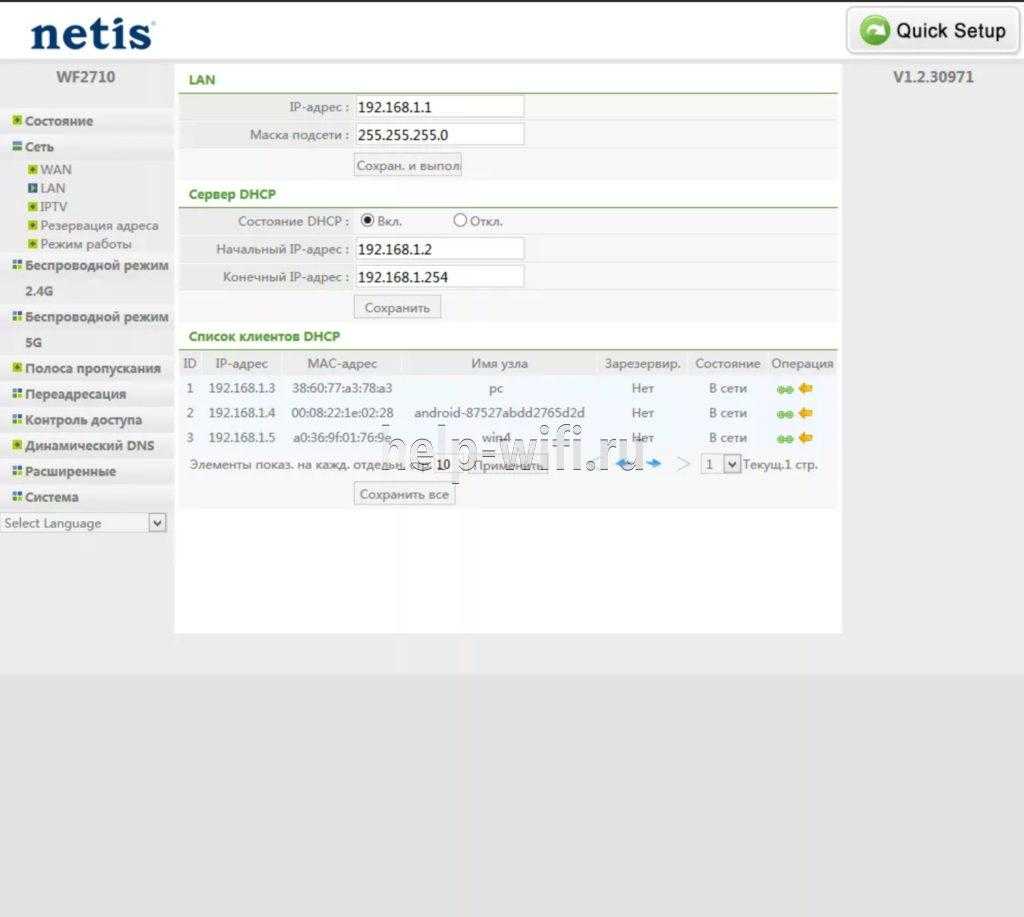

Netis

Настройки роутеров Netis несколько более скудные, здесь можно включить и отключить DHCP на маршрутизаторе и задать диапазон выдаваемых IP.

Попасть в эти настройки можно из стэка “Сеть”, пункт “LAN”.

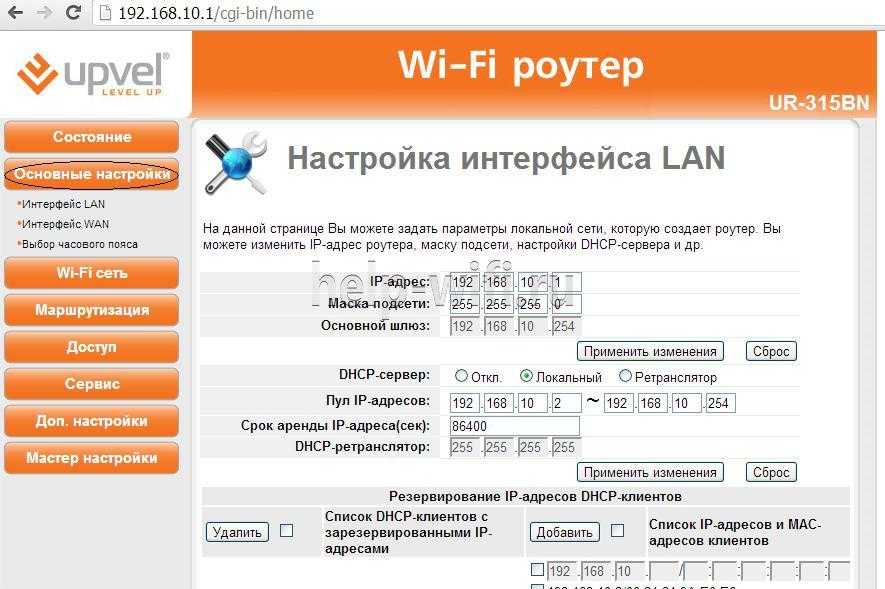

Upvel

В левом стеке есть пункт “Основные настройки”, там “Интерфейс LAN”, в нём на выбор можно включить DHCP или DHCP Relay (ретранслятор в другие подсети).

Здесь можно установить диапазон адресов, срок аренды и редактировать список зарезервированных клиентов, добавлять и удалять их.

Мне нравитсяНе нравится

Если вы пользуетесь интернетом Билайн

Подключение к сети так же настраиваем в разделе Network

—> WAN

, только в этом случае тип подключения

(WAN Connection Type

) выбираем L2TP/RussiaL2TP

. Ситуация с L2TP

интереснее чем простой Dynamic

IP

. Итак, наш гость — Протокол туннелирования 2 уровня

(L

ayer 2

T

unnel P

rotocol) позволяет создать виртуальную частную сеть

(V

irtual P

rivate N

etwork) внутри сети Интернет.

В поле имя позьзователя

(User Name

) записываем № из договора с провайдером начинающийся на 0895

.

Пароль

помещаем в Password

. Должен быть в договоре, может например совпадать с №.

Также нам потребуется ввести адрес VPN сервера

(Server IP Address/Name

), он tp.internet.beeline.ru

Остальные сетевые настройки роутер получит автоматически благодаря протоколу динамической настройки узла

(D

ynamic H

ost C

onfiguration P

rotocol) назначающему IP адрес

, шлюз

(Gateway), сервер доменных имен

(DNS).

Жмём Save

и погружаемся в интернет, если он оплачен конечно)

При условии, что мы всё таки подключим интернет кабель, приходящий в квартиру, в (WAN

) гнездо роутера!

Проблемы с интернетом и сетью

При использовании DHCP могут возникать некоторые проблемы с доступом в интернет:

- Дублирование IP. Когда в пределах одной сети у двух и более устройств прописан один и тот же адрес, то возникнет ошибка «Address Already in Use», что означает, что данный адрес уже используется. В этом случае нужно проверить настройки IP на всех компьютерах и изменить совпадающие. Это может быть из-за того, что на роутере установлена раздача адресов по DHCP или присвоены статические адреса некоторым устройствам, и из-за того, что неправильно задан диапазон IP, раздаваемых динамически, DHCP сервер пытается присвоить уже используемый адрес. Для решения этой проблемы можно посмотреть список клиентов DHCP и передвинуть диапазон динамических адресов далее;

- Исчерпание IP. Это означает, что пул адресов, доступных для динамической раздачи, исчерпан и его нужно расширить, чтобы новые устройства могли получать адреса.

- Неправильная настройка DHCP и клиента. В случае, если изменить на самом клиенте присвоенные ему автоматические настройки, то доступа в сеть не будет. Присваивать адреса клиентам нужно на роутере, и уже после и на клиенте.

Новости

FS ОТВЕТ о COVID-19

Настройка VPN-сервера PPPoE MikroTik

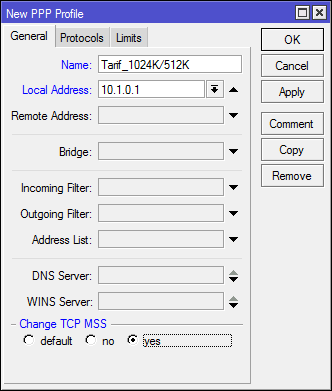

Настраиваем профили сервера.

Несколько профилей PPPoE-сервера могут понадобиться, если вы провайдер и раздаете интернет по нескольким тарифным пакетам.

Соответственно, в каждом профиле можно настроить разные ограничения по скорости.

Идем в раздел PPP, открываем пункт Profiles и с помощью кнопки «+» создаем новый профиль.

Даем ему понятное нам название, прописываем локальный адрес сервера (роутера), отмечаем опцию Change TCP MSS (корректировку MSS), для того, чтобы все сайты нормально открывались.

Кстати, в некоторых случаях, когда возникают проблемы с открытием некоторых сайтов, при том, что пинги на них проходят, можно сделать по-другому. Корректировку MSS отключаем, а через терминал прописываем на роутере следующее правило:

«ip firewall mangle add chain=forward protocol=tcp tcp-flags=syn tcp-mss=1453-65535 action=change-mss new-mss=1360 disabled=no».

В большинстве случаев это решает проблему.

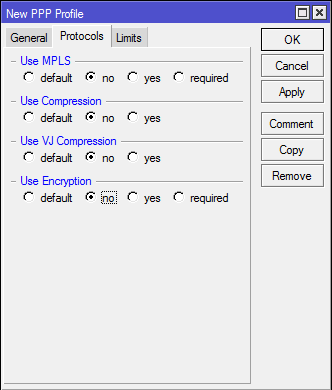

Далее на вкладке Protocols все отключаем, для улучшения производительности.

Если защищенность соединения для вас важна и производительность маршрутизатора позволяет, то опцию Use Encryption (использовать шифрование) не отключайте.

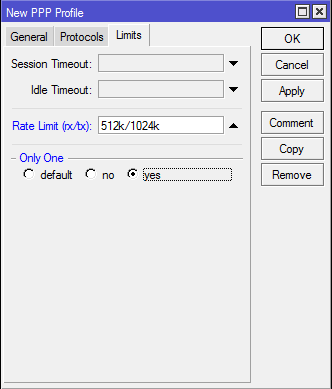

На вкладке Limits устанавливаем ограничения по скорости, если нужно.

Первая цифра в ограничении скорости — входящий трафик на сервер (исходящий от абонента), вторая — наш исходящий трафик (входящий у абонента).

Ставим Yes в пункте Only One, это значит, что два и более абонентов с одним и тем же набором логин/пароль не смогут подключиться к PPPoE-серверу, только один.

Теперь, если необходимо, создаем остальные профили простым копированием (кнопка Copy на предыдущем скриншоте) и меняем имя и ограничение по скорости.

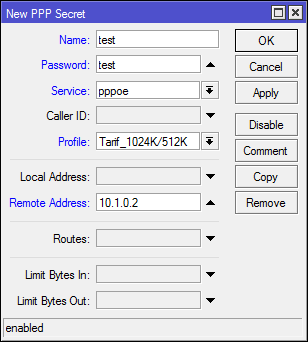

Создаем учетные записи пользователей.

В том же разделе PPP находим пункт меню Secrets.

В нем с помощью кнопки «+» создаем нового пользователя, который будет подключаться к нам по VPN-туннелю.

Заполняем поля Name и Password (логин и пароль, который будет вводить пользователь со своей стороны, чтобы подключиться).

В поле Service выбираем pppoe, в Profile — соответствующий профиль, в данном случае — тарифный пакет, которым пользуется абонент.

Присваиваем пользователю IP-адрес, который при подключении сервер раздаст абоненту.

Если подключаем несколько пользователей, создаем для каждого из них отдельную учетную запись, меняя имя/пароль и IP-адрес.

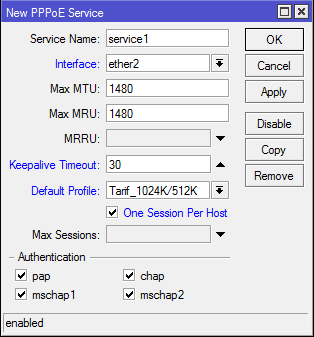

Привязываем PPPoE сервер к определенному интерфейсу MikroTik.

Теперь нам необходимо сообщить маршрутизатору, на каком интерфейсе он должен «слушать» входящие подключения от VPN PPPoE клиентов.

Для этого в разделе PPP мы выбираем пункт PPPoE Servers.

Здесь мы меняем:

- Поле Interface — выбираем тот интерфейс, к которому будут подключаться клиенты,

- Keepalive Timeout — 30 секунд (время ожидания ответа от клиента до разрыва соединения)

- Default Profile — профиль, который будет присваиваться подключаемым абонентам по умолчанию,

- Ставим галку в One Session Per Host, тем самым разрешая подключение только одного туннеля с маршрутизатора клиента или компьютера.

- Галочки в разделе аутентификации оставляем/снимаем по усмотрению.

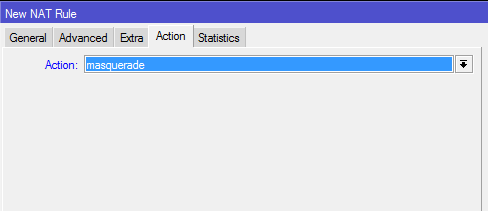

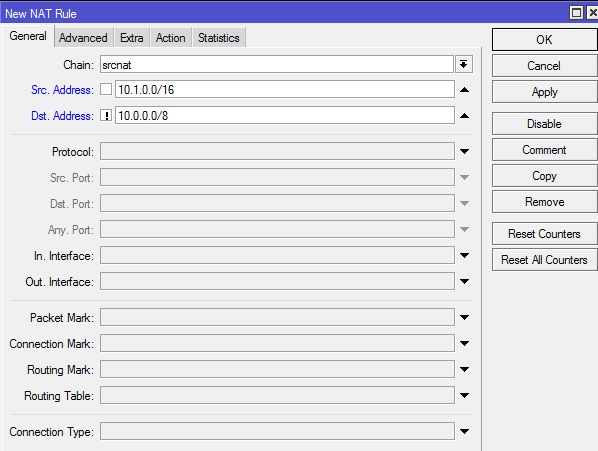

Настраиваем NAT для доступа клиентов в интернет.

Мы подняли PPPoE сервер и теперь к нему могут подключаться авторизованные пользователи.

Если нам нужно, чтобы подсоединившиеся по VPN туннелю пользователи имели доступ в интернет, нужно настроить NAT (маскарадинг), или преобразование локальных сетевых адресов.

В разделе IP выбираем пункт Firewall и с помощью кнопки «+» добавляем новое правило.

В поле Chain должно стоять srcnat, что означает, что маршрутизатор будет применять это правило к трафику, направленному «изнутри наружу».

В поле Src. Address (исходный адрес) прописываем диапазон адресов 10.1.0.0/16.

Это означает, что все клиенты с адресами 10.1. (0.0-255.255) будут выходить в сеть через NAT, т. е. мы перечисляем здесь всех возможных абонентов.

В поле Dst. Address (адрес назначения) указываем !10.0.0.0/8 — диапазон адресов, означающий собственное адресное пространство для частных сетей, с восклицательным знаком впереди.

Это указывает роутеру на исключение — если кто-то из локальной сети обращается на адрес в нашей же сети, то NAT не применяется, соединение происходит напрямую.

А на вкладке Action прописываем, собственно, действие маскарадинга — подмены локального адреса устройства на внешний адрес роутера.