Как узнать пароль от Wi-Fi если известен WPS пин?

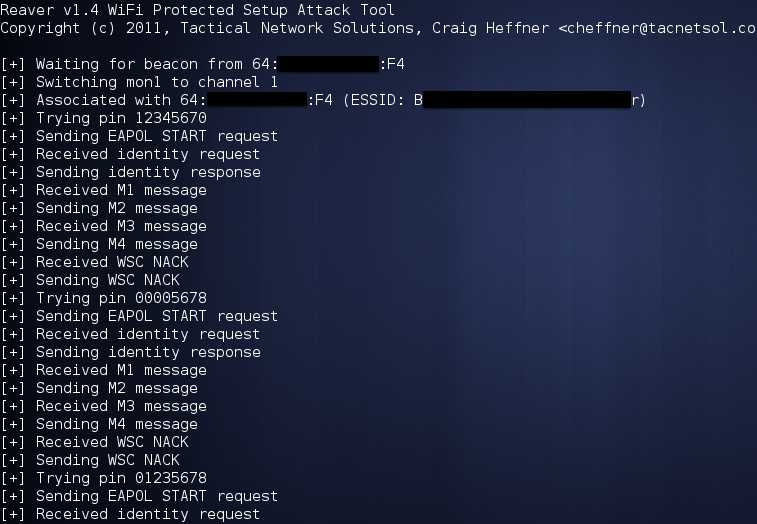

Итак, если Reaver подобрал пин, но не показал Wi-Fi пароль, то можно запустить Reaver ещё раз с ключом -p, после которого указать верный пин. Если не помогло, то переходим дальше.

Идея в следующем, программа wpa_supplicant умеет подключаться с помощью WPS пина, она получает парольную фразу (иначе как она сможет подключиться?) и сохраняет её в свой файл настроек. Мы из этого файла и берём WPA-PSK пароль.

Беспроводная карта должна быть в управляемом режиме, поскольку нам нужно подключиться к точке доступа. Но NetworkManager должен быть обязательно остановлен, иначе ничего не получится, делаем это так:

sudo systemctl stop NetworkManager

Теперь нам нужно создать текстовый файл, пускай он называется wpa_supplicant.conf:

sudo gedit /etc/wpa_supplicant.conf

скопируйте в него строки:

ctrl_interface=/var/run/wpa_supplicant ctrl_interface_group=0 update_config=1

![]()

Сохраните и закройте файл.

Теперь командой

sudo iw dev

узнайте имя своего беспроводного интерфейса.

Теперь пишете команду

sudo wpa_supplicant -i <интерфейс> -c /etc/wpa_supplicant.conf

В ней <интерфейс> обязательно замените на настоящее имя своего беспроводного интерфейса. Например, у меня это wlp0s12u2, тогда команда имеет вид:

sudo wpa_supplicant -i wlp0s12u2 -c /etc/wpa_supplicant.conf

После запуска не должно ничего особенного происходить, только появится надпись:

Successfully initialized wpa_supplicant

![]()

Не закрывая это окно (!) открываете новое окно терминала и там набираете:

sudo wpa_cli

![]()

Можете в это окно ввести

status

Выведется что-то вроде:

wpa_state=DISCONNECTED address=00:c0:ca:90:0d:9f uuid=94f89bab-973e-5dcb-86ac-8cae574b7f0e

![]()

Нам нужно знать BSSID и PIN целевой точки доступа, чтобы сформировать команду вида:

wps_reg xx:xx:xx:xx:xx:xx 12345678

Например, MAC адрес моей целевой ТД 00:1E:58:C6:AC:FB, а её пин – 82452995. Тогда моя команда:

wps_reg 00:1E:58:C6:AC:FB 82452995

Эту новую команду нужно вводить во второе окно:

![]()

Как видим, не с первой попытки, но соединение произошло. Об этом говорит надпись:

CTRL-EVENT-CONNECTED - Connection to 00:1e:58:c6:ac:fb completed

Можете закрывать все эти окна (CTRL+c).

Открываем тот файл, в который мы добавляли три строчки:

sudo gedit /etc/wpa_supplicant.conf

![]()

ctrl_interface=/var/run/wpa_supplicant

ctrl_interface_group=0

update_config=1

network={

ssid="dlink"

psk="testtest"

key_mgmt=WPA-PSK

pairwise=TKIP

auth_alg=OPEN

}

Как видим, строк там стало несколько больше. Нас интересует psk=»testtest», в ней искомым WPA Wi-Fi паролем является testtest.

Восстанавливаем доступ через брандмауэр

Если необходимо отменить ограничение доступа, который был создан через брандмауэр, то стоит просто удалить правило. Это делается следующим образом:

- Открыть дополнительные параметры брандмауэра.

- Выделить кликом утилиту, у которой стоит запрет.

- В правой панели появится меню, в котором можно удалить или отменить правило.

После этого приложение снова получит доступ к сети.

Как подбирается пароль

С самого начала нужно выбрать точку доступа, которая работает на технологии WPS. В этом поможет программа WiFi WPS Unlocker. Она будет отмечать надписью «WPS» те программы, которые используют эту технологию.

![]()

Важно! Нужно понимать то, что это приложение взламывает только те сети, которые используют технологию WPS. У этой программы есть несколько пин-кодов, которые подходят для взлома определённого количества роутеров, но не всех

В этом случае можно поискать другие пин-коды в интернете. Для этого нужно ввести в поисковую строку “Пин-коды для взлома WPS” или нечто подобное

У этой программы есть несколько пин-кодов, которые подходят для взлома определённого количества роутеров, но не всех. В этом случае можно поискать другие пин-коды в интернете. Для этого нужно ввести в поисковую строку “Пин-коды для взлома WPS” или нечто подобное.

После того, как пользователь выберет, какую сеть нужно взломать, тогда и появиться окно выбора пин-кода. В программе можно выбрать один пин-код или сразу 10-20 за раз.

Взлом сразу с несколькими пин-кодами конечно займёт больше времени, чем в случае выбора нужного варианта, но тем самым шанс взлома становится больше.

Обратите внимание! Роутеры фирмы Asus взламываются гораздо легче, чем D-link

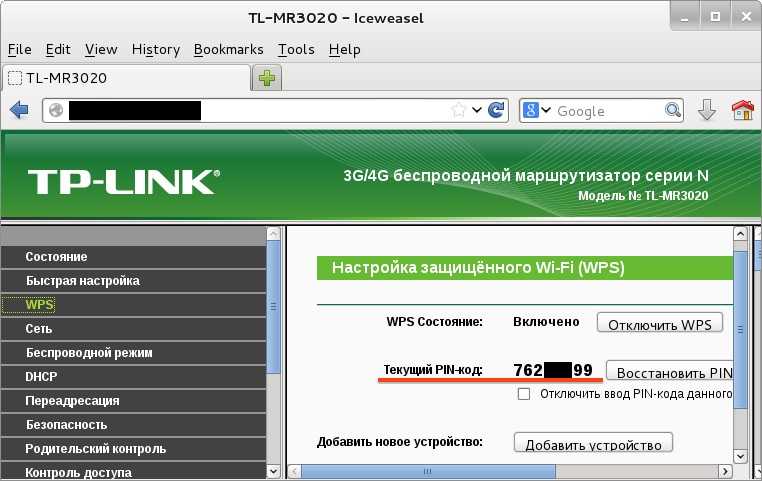

Взлом пароля через Pin код оборудования

Чтобы узнать password через Pin код устройства, на котором стоит шифрование WPA, WPA2 вам понадобится:

- Ноутбук или компьютер, если у вас компьютер тогда необходимо, чтобы на нем был вайфай-адаптер.

- USB-флеш-накопитель минимум на 2 Гб

- Программа «Elcomsoft Wireless Security Auditor».

Рекомендуем работать в ОС Linux, так как все процедуры выполнить намного легче. Если такой возможности нет, все получится и в Виндовсе.

- Форматируем флешку и скачиваем на неё утилиту «WiFi Slax». Запускаем программу на флешки нажатием на «Wifislax Boot Installer». Указываем параметр S и клацаем «Ввод»

- Перезагружаем и делаем запуск с нашей флешки.

- Выбрать запуск с ядра SMP, а wifislax c KDE, ждем загрузку.

- Заменяем MAC лэптопа, сделав в консоли «ifconfig wlan0 down».

- Открываем «Macchanger», нажимаем «Поменять MAC».

- Выходим из утилиты и в консоли выполнить «ifconfig wlan0 down».

- Запускаем «minidwep-gtk», нажимаем «Сканировать» и ожидаем. Технологию WPS намного легче можно взломать, поэтому для новичков рекомендуем её.

- После сканирования выбираем жертву и нажимаем «Reaver». Все, ожидаем взломанный пароль Wi Fi

Есть более легкий способ узнать Pin, просто прогуляйтесь в гости к вашему соседу. Когда он отойдет, возьмите роутер и переверните, там вы и увидите WPS Pin.

![]()

https://youtube.com/watch?v=p8kYjk_D04o

Обзор беспроводных сетей в Router Scan

В Router Scan начиная с версии v2.60 появилась вкладка Wireless Networks:

![]()

В поле Interface выберите ту Wi-Fi карту, которую вы хотите использовать для аудита Wi-Fi сетей. Если вы поставите галочку на Enable discovery, то начнётся сбор данных о доступных в радиусе досягаемости точках доступа. Чтобы точки доступа не пропадали из списка, поставьте галочку Cumulative mode:

![]()

Поле Active отмечает (вроде бы) сети, к которым вы подключены в данный момент.

Обратите внимание, что нам доступна расширенная информация о точках доступа. В том числе, можно увидеть точную модель (поля WSC Name и Model) для ТД с WPS.